Oczywiście użycie tego samego pliku cookie lub zarejestrowanego konta użytkownika jednoznacznie identyfikuje użytkownika, ale nawet jeśli użytkownik rygorystycznie usuwa pliki cookie i nigdy nie loguje się za pomocą identyfikatora użytkownika i hasła, pobieranie odcisków palców jest nadal możliwe. Na przykład, jeśli użytkownik z czasem korzysta z wielu usług Google na komputerze domowym i kupuje nowy laptop do użytku tylko podczas podróży, ten nowy laptop będzie zawsze pojawiał się z innego adresu IP, a jego pliki cookie nie będą się zgadzać z plikami na komputerze domowym. Jednak z biegiem czasu użytkownik ujawni istotne informacje, które zbiegną się w unikalne formy zachowania, identyfikując w ten sposób użytkownika laptopa i komputera domowego jako tę samą osobę z coraz większą dokładnością. Rysunek przedstawia uproszczony przykład.

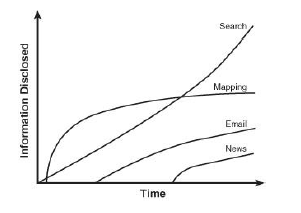

W takim przypadku użytkownik często korzysta z usług wyszukiwania, mapowania, poczty e-mail i grup dyskusyjnych na obu komputerach. Informacje ujawniane za pośrednictwem każdej z tych usług będą z czasem wzrastać.

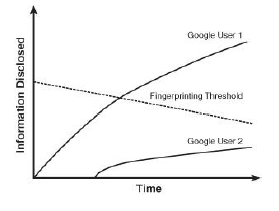

Ostatecznie użytkownik ujawni wystarczającą ilość informacji, aby jego działania były jednoznacznie identyfikowalne w porównaniu z działaniami z innych, początkowo anonimowych, komputerów w Internecie, takich jak komputery domowe i służbowe. Rysunek 3-15 przedstawia wszystkie informacje ujawnione firmie internetowej w czasie od dwóch użytkowników online. Zwróć uwagę na przerywaną linię oznaczoną „Próg odcisków palców”. Gdy ujawnienie informacji o użytkowniku przekracza tę granicę, podał on wystarczającą ilość informacji, aby można je było jednoznacznie zidentyfikować, jak ma to miejsce w przypadku Użytkownika 1 na rysunku. Lokalizacja progu pobierania odcisków palców jest nieco arbitralna, ponieważ opublikowano niewiele badań dotyczących dokładnej liczby ujawnień wymaganych do odcisków palców użytkownika, ale twierdzę, że jest całkowicie możliwe jednoznaczne zidentyfikowanie użytkownika, jeśli wystarczy ujawnić wystarczającą ilość informacji. Zwróć uwagę, że próg pobierania odcisków palców spada z czasem z powodu założenia, że zdolność Google do odczytywania użytkowników odcisków palców ulegnie poprawie. Analizując rysunek, zwróć uwagę na Użytkownika 2. Jeśli ten użytkownik ujawni mniej informacji, być może dlatego, że stosuje środki ochrony prywatności, takie jak usuwanie plików cookie, może nigdy nie dostarczyć wystarczających informacji, aby można go było jednoznacznie zidentyfikować. Biorąc to pod uwagę, pobranie odcisków palców nie wymaga wielu informacji. [33] Na przykład zastanów się, ile wyszukiwań musi wprowadzić użytkownik, zanim utworzy niepowtarzalny wzorzec. Należy również zauważyć, że pobieranie odcisków palców nie jest tak naprawdę kwestią prostego progu pozytywnego / negatywnego; zamiast tego pobieranie odcisków palców powinno być traktowane jako spektrum, które waha się od braku podobieństwa (tego użytkownika nie da się odróżnić od żadnego innego użytkownika) do niemal pewności, że użytkownik jest ten sam.

Ostatecznie użytkownik ujawni wystarczającą ilość informacji, aby jego działania były jednoznacznie identyfikowalne w porównaniu z działaniami z innych, początkowo anonimowych, komputerów w Internecie, takich jak komputery domowe i służbowe. Rysunek 3-15 przedstawia wszystkie informacje ujawnione firmie internetowej w czasie od dwóch użytkowników online. Zwróć uwagę na przerywaną linię oznaczoną „Próg odcisków palców”. Gdy ujawnienie informacji o użytkowniku przekracza tę granicę, podał on wystarczającą ilość informacji, aby można je było jednoznacznie zidentyfikować, jak ma to miejsce w przypadku Użytkownika 1 na rysunku. Lokalizacja progu pobierania odcisków palców jest nieco arbitralna, ponieważ opublikowano niewiele badań dotyczących dokładnej liczby ujawnień wymaganych do odcisków palców użytkownika, ale twierdzę, że jest całkowicie możliwe jednoznaczne zidentyfikowanie użytkownika, jeśli wystarczy ujawnić wystarczającą ilość informacji. Zwróć uwagę, że próg pobierania odcisków palców spada z czasem z powodu założenia, że zdolność Google do odczytywania użytkowników odcisków palców ulegnie poprawie. Analizując rysunek, zwróć uwagę na Użytkownika 2. Jeśli ten użytkownik ujawni mniej informacji, być może dlatego, że stosuje środki ochrony prywatności, takie jak usuwanie plików cookie, może nigdy nie dostarczyć wystarczających informacji, aby można go było jednoznacznie zidentyfikować. Biorąc to pod uwagę, pobranie odcisków palców nie wymaga wielu informacji. [33] Na przykład zastanów się, ile wyszukiwań musi wprowadzić użytkownik, zanim utworzy niepowtarzalny wzorzec. Należy również zauważyć, że pobieranie odcisków palców nie jest tak naprawdę kwestią prostego progu pozytywnego / negatywnego; zamiast tego pobieranie odcisków palców powinno być traktowane jako spektrum, które waha się od braku podobieństwa (tego użytkownika nie da się odróżnić od żadnego innego użytkownika) do niemal pewności, że użytkownik jest ten sam.