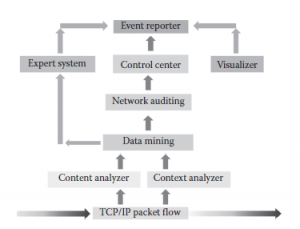

Ponieważ bezpieczeństwo sieci dopiero niedawno stało się głównym problemem technologii sieciowych, ten nowatorski system CCBNM jest proponowany jako nowa i obiecująca platforma monitorowania i wykrywania ataków, która może skutecznie zapobiegać różnym atakom w podatnym na błędy środowisku sieciowym. Wiele tradycyjnych technik, takich jak te omówione wcześniej w tym rozdziale, jest przestarzałych i wiąże się z rosnącymi słabościami i zagrożeniami pod względem bezpieczeństwa sieci. Aby stawić czoła temu rosnącemu problemowi, opracowywanych jest wiele nowych narzędzi do monitorowania i zabezpieczania sieci, które obejmują wszystkie istniejące techniki, takie jak sniffing pakietów, IDS i IPS, w celu stworzenia i obsługi bezpieczniejszego i ujednoliconego środowiska sieciowego. Ponadto dodano również nową technikę wizualizacji bezpieczeństwa danych, aby być o krok do przodu. Wizualizacja bezpieczeństwa danych jest postrzegana jako punkt zwrotny w CCBNM, ponieważ pomaga administratorom sieci w eliminowaniu zagrożeń i anomalii, które w innym przypadku mogłyby zostać pominięte, gdyby używali tradycyjnych technik. Ostatnie badania skupiły się na wykorzystaniu technik wizualizacji, aby pomóc analitykom uzyskać wyobrażenie o zachowaniu sieci. Wizualizacja jest potężna, ponieważ pozwala nam zobaczyć znaczną ilość danych naraz i wykorzystać nasze zdolności przetwarzania poznawczego i prewencyjnego do szybszego znajdowania wzorców niż przesiewanie pakietów lub zapisów przepływu danych. Zadanie monitorowania sieci stało się również wymagającym i czasochłonnym zadaniem ze względu na konieczność współdziałania ruchów i wykrywania zmian otoczenia. Może się to skomplikować, jeśli mamy do czynienia z bardzo dynamicznym ruchem w sieci; jednakże redukcja skomplikowanych danych o ruchu sieciowym do prostych informacji do wizualizacji jest odpowiednią platformą dla administratora sieci . Pomysł ten można poprzeć poniżej, jak widać na rysunkach. Możemy zobaczyć, jak wizualizacja bezpieczeństwa danych może odgrywać ogromną rolę w pomaganiu administratorom sieci w zrozumieniu i współdziałaniu ruchu sieciowego.

Obie liczby pokazują identyczny przepływ sieci, w którym jesteśmy w stanie wykorzystać nasze zdolności przetwarzania poznawczego i preuważnego, aby łatwiej wykryć wszelkie anomalie w zbiorze danych, co pozwala nam odkryć możliwe zagrożenia. Chociaż jest to bardzo nowa dziedzina, wiele narzędzi zawiera już ideę wizualizacji; narzędzia takie jak TNV, InetVis i RUMINT [17,51] można z powodzeniem wykorzystać do modelowania tej techniki. Mamy nadzieję, że w niedalekiej przyszłości wizualizacja będzie mogła być w pełni wykorzystana poprzez pójście o krok dalej i zapewnienie narzędzi umożliwiających wizualizację 3D, a także obsługę protokołu IPV6, który jest powoli wdrażany na całym świecie i pewnego dnia stanie się standardem dezertera .

Wnioski

Bezpieczeństwo sieci to dynamicznie rozwijający się obszar w obszarze teleinformatycznym. Tylko w ciągu ostatnich kilku miesięcy odkryto tysiące nowych zagrożeń i strategii kompromitacji, co pozwala nam wierzyć, że liczba ta będzie nadal rosła w zastraszającym tempie. W tym rozdziale, po szeroko zakrojonym przeglądzie istniejącego mechanizmu monitorowania i wykrywania sieci, proponujemy naszą nowatorską CCBNM, nową strukturę monitorowania, za pomocą której badacz może chronić się przed różnymi zagrożeniami i zagrożeniami, wykorzystując bardziej pouczające treści i komponenty kontekstowe, a także eksplorację danych techniki; CCBNM jest postrzegany jako przyszły trend ram monitorowania i wykrywania bezpieczeństwa sieci i obejmuje tradycyjne skuteczne techniki, takie jak sniffing pakietów, IDS i IPS. Techniki te można rozwijać poprzez integrację nowych komponentów, takich jak pakiet uwzględniający zawartość i kontekst, eksplorację danych i wizualizację, aby zapewnić obiecujące ramy bezpieczeństwa dla sieci o kluczowym znaczeniu w przyszłości.