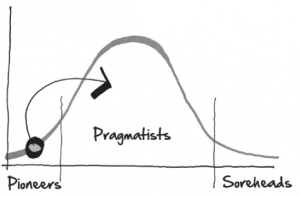

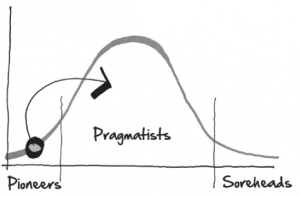

Mężczyźni, którzy zgromadzili się w 1787 roku w Filadelfii, mieli duży, złożony problem w rękach. Amerykańscy koloniści wygrali wojnę o wolność od Anglii, ale w kolejnych latach nowy naród prychał, nie mogąc znaleźć sposobu na skuteczne przejście z 13 zbuntowanych kolonii do funkcjonującej demokracji. Pięćdziesięciu pięciu delegatów udało się na „konwencję konstytucyjną”, aby sprawdzić, czy uda im się znaleźć sposób zorganizowania, który zapewni stabilność i dobrobyt. Ich wspólna praca trwała cztery miesiące i zaowocowała konstytucją Stanów Zjednoczonych. Dokument nie był doskonały (jak obszernie wykazało 27 poprawek od tamtego czasu i wojna domowa), ale stał się szablonem dla zupełnie nowej formy rządu. A jednak ich praca rozpoczęła się od ciekawego kroku: ustalenia zasad grzeczności. Zasady były prawie takie same, jakie możesz chcieć ustalić na dzisiejszych spotkaniach: nie przerywaj, zwracaj uwagę na mówcę i tak dalej. Kluczową kwestią jest to, że delegaci zdali sobie sprawę, że praca, którą się rozpoczęli, była niezwykle skomplikowane i pełne napięcia. Aby poradzić sobie z przyszłymi dyskusjami, zanim zaczęli, zdali sobie sprawę, że muszą zdecydować, jakie powinny być podstawowe zasady. Zauważyliśmy wcześniej, że przy prawdziwej współpracy zaufanie musi być wysokie (i niewielkie). Ponieważ „zaufanie” to kolejne z tych słów, które mogą oznaczać różne rzeczy dla różnych ludzi, oto, co rozumiemy przez zaufanie – nie tyle definicję, ile test na jego istnienie: zaufanie powstaje, gdy słowa i czyny są ze sobą zgodne. Zasady uprzejmości są ważnym elementem tworzenia środowiska, w którym może kwitnąć zaufanie. Pozwalają ludziom podejmować wzajemne zobowiązania, a następnie postępować zgodnie z nimi. Na przykład na Konwencie Konstytucyjnym osoba może mówić i wiedzieć, że inni będą słuchać jej pomysłów, zamiast prowadzić rozmowę poboczną lub w inny sposób przeszkadzać. Wrócimy do tego pomysłu później z umiejętnością Umiejętność 1. Oprócz posiadania zasad, których wszyscy muszą przestrzegać, musimy także zachowywać się inaczej, jeśli chodzi o określone rodzaje ludzi. W każdej próbie zmiany istnieją trzy rodzaje ludzi, jak pokazano na rysunku (kształt można rozpoznać jako „krzywą dzwonową”).

Z jednej strony są pionierzy, ludzie prowadzący szarżę i chętni do zmian. Jest to zwykle mała grupa, jak pokazano na rysunku. Jest też dużo większa grupa, którą możemy nazwać pragmatykami. Pragmatyści pójdą za zmianą, gdy tylko zobaczą, że jest to rozsądne – chcą widzieć, że ich czas i / lub reputacja nie pójdą na marne. Jak na razie dobrze. Ale jest trzecia grupa – ci, którzy nie są zainteresowani dołączeniem. Mówią (i powtarzają) takie rzeczy, jak „To nigdy nie zadziała”, „Próbowaliśmy tego wcześniej” lub „To, co mamy, jest dobre dość.” Nazywamy tę grupę bolesnymi głowami. Na szczęście jest ich niewielu. Nie jesteśmy ekspertami w historii ludzkości, ale prawdopodobnie nie doszło do transformacji ludzkiej cywilizacji bez bolesnych głów. Jednak zbyt często zachowujemy się tak, jakbyśmy powiedzieli tylko właściwą rzecz, moglibyśmy wywołać ból głowy z naszej strony. Pozwoliliśmy tyranii nielicznych wysysać energię z naszych wysiłków. Zamiast tego powinniśmy skoncentrować nasze wysiłki na zaangażowaniu pragmatyków. Jak mówi jeden z rektorów uniwersytetu, którego znamy, o pracy z wykładowcami: „Wiem, że jedna trzecia jest gotowa do przeprowadzki, a jeśli przyjdą, jest jeszcze jedna trzecia, która dołączy do pierwszej trzeciej. I nie martwię się o ostatnią trzecią ”. Nie chodzi nam o to, że od samego początku powinieneś walczyć z przeciwnikami. Często są ludzie, którzy wyglądają na obolałych, ale okazują się pragmatykami – po prostu trochę wolniej się przyłączają. Ale po rozsądnym wysiłku, aby upewnić się, że się rozumiecie, po prostu przejdź dalej. Nie możemy pozwolić, by bolesne głowy pociągnęły nas wszystkich w dół. W miarę postępów musimy zachowywać się inaczej nie tylko wtedy, gdy dyskutujemy o tym, co możemy zrobić, ale kiedy faktycznie zaczynamy podejmować decyzje. Musimy zrównoważyć dwa wymiary: poradnictwo i uczestnictwo. Widzimy to jak dwa wymiary działają wokół nas. Gdy nie ma wskazówek, ale zaangażowanych jest wiele osób, pojawia się chaos. Nawet dziesięcioosobowa grupa próbująca zdecydować, gdzie pójść razem na kolację, jest zwykle frustrującym doświadczeniem dla wszystkich. Brak wskazówek i niski poziom uczestnictwa to apatia – spotkanie, na które nikt nie zawraca sobie głowy. Istnieją również scenariusze, w których jest wiele wskazówek, ale niski udział – klasyczna umowa na zapleczu. W organizacjach jest to często okryte fornirem partycypacji (komitety doradcze, sesje odsłuchowe, ankiety pracownicze itp.), A jednocześnie wszyscy wiedzą, że jest kilka osób, które będą podejmować decyzje i często już się zdecydowały ich umysł. Jest inna opcja – wysoki udział z wysokim sterowaniem. Głos każdego jest słyszalny, ale dyskusja jest prowadzona i ma kierunek. Ten rodzaj podejmowania decyzji generalnie prowadzi do sukcesu, ponieważ był duży wkład, ale jest również skuteczny – ludzie nie czują, że ich czas został zmarnowany na spotkania, które nigdzie nie prowadzą. Umiejętności, które przedstawiamy , pozwalają tworzyć takie środowisko.