Flame: harmonogram działań . Pierwsza aktywność Flame’a miała miejsce w 2007 roku, chociaż przeszła niezauważona. Następnie pojawił się wielokrotnie w 2010 roku. Ze względu na brak doniesień z narodów będących ofiarami, wpływ Flame’a nie jest wyraźnie znany w chwili pisania tego

Flame: architektura i organizacja Głównym modułem Flame jest plik DLL o nazwie MSSECMGR.OCX. Zazwyczaj znajdują się dwie wersje, większa i mniejsza, tego pliku. Większa wersja zawiera dodatkowe moduły i ma rozmiar około 6 MB. Mniejsze, bez dodatkowego modułu mają tylko 900 KB. Moduł mniejszej wersji pobiera i instaluje inne komponenty w katalogu% windir% \ system32 \ z serwerów CCS po swojej instalacji.

Funkcjonalność modułów w Flame jest podzielona na różne „jednostki” w zależności od ich funkcji. Jednostki te są szeroko stosowane w kodzie. Tabela 18.4 przedstawia w skrócie niektóre z różnych jednostek w Flame i ich funkcje.

Jednostka; Funkcjonować

Sok z żuka: wylicza urządzenia Bluetooth wokół zainfekowanej maszyny i sprawia, że zainfekowana maszyna jest wykrywalna dla wszystkich innych urządzeń.

Mikrob: wybiera odpowiednie urządzenie nagrywające z istniejących źródeł dźwięku i nagrywa dźwięk.

InfectMedia: wybiera jedną z następujących dwóch metod infekowania dysków USB: (1) Autorun_infector i (2)

Autorun_infector: tworzy plik autorun.inf

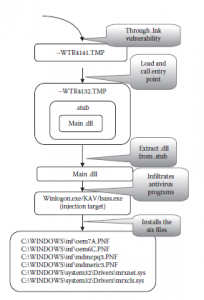

Euphoria: tworzy katalog punktu połączenia z „desktop.ini” i „target.lnk”. Katalog działa jako skrót do uruchomienia Flame’a.

Gator: Pobiera nowe moduły i przesyła zebrane dane, łącząc się z CCS.

Munch: Jest to moduł serwera HTTP Flame, który odpowiada na żądania „/view.php” i „/wpad.dat”.

Limbo: Kiedy uprawnienia administratora są dostępne, tworzy konta backdoora z loginem „HelpAssistant” na komputerach w domenie sieciowej.

Przekąska: Tworzy surowe gniazdo sieciowe i zaczyna odbierać wszystkie pakiety sieciowe i zapisuje NBNS (NetBios Naming Service) w pliku dziennika. Ma opcję uruchomienia tylko wtedy, gdy uruchomiony jest „Munch”.

Boot_dll_loader: zawiera listę dodatkowych modułów, które należy załadować i uruchomić.

Gadżet: ten moduł służy do rozprzestrzeniania się w sieci z komputera, który jest już zainfekowany złośliwym oprogramowaniem.

Transport: replikuje moduły.

Spotter: skanuje moduły.