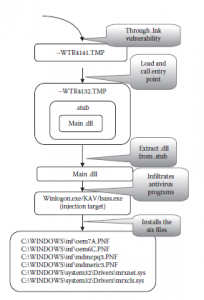

Po załadowaniu plik Stuxnet .dll sprawdza, czy ma uprawnienia administratora. W razie potrzeby Stuxnet wykorzystuje jedną z następujących luk typu „zero-day” w celu eskalacji uprawnień użytkownika do poziomu administratora: (1) luka w układzie klawiatury Win32k.sys i (2) luka w harmonogramie zadań systemu Windows [4]. Po uzyskaniu uprawnień administratora wstrzykuje do nowego procesu w celu zainstalowania się. To wstrzyknięcie jest wykonywane w procesie aplikacji antywirusowej działającym na komputerze. Schematyczne przedstawienie procesu wtrysku przedstawiono na Rysunku.

Po utworzeniu procesu wstrzykuje poprzez wyładowanie programu (wybranego programu antywirusowego) z pamięci i ładuje inny plik ze Stuxnet.dll w to samo miejsce. Przed wyładowaniem Stuxnet modyfikuje, dodając nową sekcję o nazwie „.verif”. To sprawia, że rozmiar załadowanego pliku jest równy rozmiarowi rozładowanego. Po tym Stuxnet zainstaluje się, zapisując następujące sześć plików w katalogu C: \ Windows \:

- C: \ WINDOWS \ inf \ oem7A.PNF

- C: \ WINDOWS \ inf \ oem6C.PNF

- C: \ WINDOWS \ inf \ mdmcpq3.PNF

- C: \ WINDOWS \ inf \ mdmeric3.PNF

- C: \ WINDOWS \ system32 \ Drivers \ mrxnet.sys

- C: \ WINDOWS \ system32 \ Drivers \ mrxcls.sys