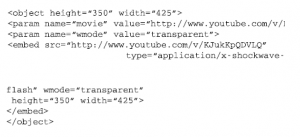

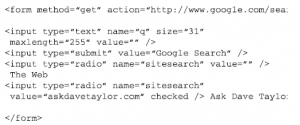

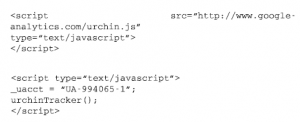

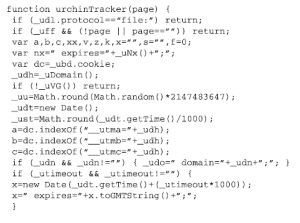

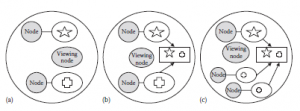

Sieć znajomych to nowa usługa oferowana przez Google, która umożliwia autorom stron internetowych dodawanie aspektów sieci społecznościowych do ich witryn poprzez osadzanie małych fragmentów kodu. Google Friends Connect „oferuje podstawowy zestaw gadżetów społecznościowych, takich jak zarządzanie członkami, tablica ogłoszeń, recenzje i udostępnianie zdjęć”. [76] Rysunek 7-14 przedstawia przykładową witrynę udostępnioną przez Google i ilustruje kilka problemów związanych z Friends Connect. Odwiedzającym witrynę oferuje się możliwość zalogowania się przy użyciu istniejących poświadczeń, które jednoznacznie identyfikują ich w Google lub jednej z kilku innych uczestniczących usług, w tym Yahoo! i AOL. Członkowie witryny, zdjęcia i komentarze mogą zostać ujawnione. Ponadto, ponieważ ta witryna zawiera osadzony film YouTube i dwa widżety usługi Sieć znajomych, użytkownik może zostać zarejestrowany trzy razy przez serwery Google, po prostu odwiedzając witrynę. Friend Connect to interesująca usługa, która prawdopodobnie będzie bardzo popularna. Na tym polega ryzyko: Friends Connect i przyszłe generacje aplikacji społecznościowych zwiększą możliwości ujawniania informacji przez użytkowników i ułatwią jednoznaczną identyfikację użytkowników.

Wbudowane mapy

Inną powszechną praktyką, która wiąże się z ryzykiem ujawnienia w innych witrynach, jest osadzanie map na stronach internetowych. Od hoteli po atrakcje turystyczne, wydarzenia biznesowe i towarzyskie, autorzy stron internetowych polegają na usługach kartograficznych innych firm, takich jak Mapy Google i MapQuest, aby zapewnić łatwe w użyciu, interaktywne mapy dla odwiedzających ich witrynę. Niestety praktyka informuje również usługę mapowania o adresie IP odwiedzającego, plikach cookie HTTP, stronie, z której przyszedł użytkownik, oraz lokalizacji, która go interesuje. Dzięki tysiącom, a może milionom map osadzonych w witrynach internetowych, praktyka ta znacznie zwiększa widoczność między witrynami dużych firm internetowych, takich jak Google i Yahoo !. Przyszłość zagrożeń związanych z ujawnieniem informacji związanych z wbudowanym mapowaniem prawdopodobnie pogorszy się. Proste mapowanie ustępuje miejsca mapletom (lub mashupom), które łączą mapowanie z praktycznie każdym rodzajem danych opartych na lokalizacji (pomyśl o domach na sprzedaż, lokalnych kawiarniach lub poligonach). Efektem końcowym jest wzrost rodzaju i ilości informacji ujawnianych za pośrednictwem wbudowanych map i ich potomstwa.

Uwaga

Termin mashup odnosi się do znacznie więcej niż tylko mapowania. Mashupy są podstawową zasadą Web 2.0 i mają zastosowanie do aplikacji internetowych, które łączą więcej niż jedno źródło danych w pojedyncze zintegrowane narzędzia. Oprócz mapowania przykłady obejmują kombinacje obrazów, filmów, wiadomości, danych wyszukiwania i zakupów. Mashupy zwiększają ryzyko ujawnienia informacji, ponieważ ich użycie może współdzielić informacje o użytkowniku z wieloma różnymi dostawcami źródeł danych typu mashup.

Podsumowanie

Przeglądanie sieci nie jest rozmową jeden do jednego z pojedynczą witryną internetową. Zamiast tego osadzone treści, takie jak mapy, obrazy, filmy, reklamy, kod analizy sieciowej i widżety sieci społecznościowych, natychmiast ujawniają wizytę każdego użytkownika stronie trzeciej, gdy ten użytkownik tylko wyświetla stronę w swojej przeglądarce internetowej. Autorzy stron internetowych i webmasterzy zyskują ogromną wartość, umieszczając te „małe fragmenty kodu” w swoich witrynach internetowych, na przykład uzyskując dostęp do przychodów z reklam, bezpłatnych raportów analizy sieci, ulepszonych kontaktów z klientami i bogatsze, atrakcyjniejsze treści internetowe. Prawdziwą korzyścią są firmy internetowe, które uzyskują znacznie większe pole widzenia, które nie jest ograniczone do ich własnych właściwości, ale obejmuje większą część Internetu. W miarę wprowadzania innowacji i oferowania nowych, atrakcyjnych usług, spodziewaj się, że ich pole widzenia będzie dalej rosło, ponieważ webmasterzy i autorzy stron internetowych w całym Internecie osadzają nowe i lepsze treści. Kluczowym wnioskiem jest to, że osadzone treści stron trzecich zmusza użytkownika do zaakceptowania wielu różnych polityk prywatności różnych firm, najprawdopodobniej nawet o tym nie wiedząc. Stwarza to najmniejszy wspólny efekt mianownika polityk prywatności; Twoja prawdziwa prywatność w zakresie odwiedzania strony internetowej jest odpowiednikiem najgorszej polityki spośród wszystkich osadzonych tam witryn. To jest ogromny problem. Rozważ przykład MSNBC we wcześniejszej części rozdziału. Większość użytkowników może być świadoma, że podlega polityce prywatności MSNBC, ale prawdopodobnie nie zdaje sobie sprawy z informacji zbieranych przez dziesięć innych firm dostarczających osadzone treści, nie mówiąc już o szczegółach polityki prywatności każdej z tych firm, jeśli nawet istnieją.