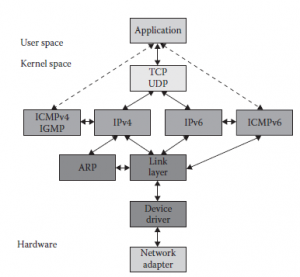

Zarządzanie i kontrola medium komunikacyjnego pomiędzy szeroko rozpowszechnionymi sieciami komputerowymi może być przebiegłym, czasochłonnym i bardzo trudnym zadaniem. Wielu badaczy wdrożyło strategie i narzędzia pomagające w zabezpieczaniu przepływu informacji przed bezprawnym przechwytywaniem danych pakietów sieciowych. Ponieważ ochrona sieci przed atakami z zewnątrz jest tak istotnym aspektem bezpieczeństwa sieci, zrozumienie przepływu i zawartości ruchu jest równie ważne. Aby to osiągnąć, naukowcy w pełni wykorzystują narzędzia, które umożliwiają im zarządzanie pakietami komunikacyjnymi i ich wizualizację. Sniffery pakietów lub analizatory protokołów sieciowych to programy, które działają na urządzeniu sieciowym i mogą monitorować ruch przez nie. Program ustawia kartę interfejsu sieciowego (NIC) podłączonego urządzenia do pracy w trybie odłączonym, umożliwiając temu urządzeniu pasywne odbieranie wszystkich ramek warstwy łącza danych przechodzących przez jego kartę sieciową. Oprogramowanie przechwytuje następnie dane, które są adresowane do innych maszyn obecnych w sieci, a następnie zapisuje je do późniejszej analizy ruchu . Rysunek pokazuje, w jaki sposób informacje przepływają z karty sieciowej do programu przechwytującego pakiety i odwrotnie.

Rysunek przedstawia proces związany z cyklem podsłuchiwania pakietów i widzimy, że wewnątrz przestrzeni jądra pakiety mogą być filtrowane według szeregu informacji kontekstowych. Dlatego umożliwiają użytkownikom łatwe poruszanie się po przechwyconych pakietach, potencjalnie umożliwiając szybsze i skuteczniejsze wykrywanie anomalii i potencjalnych zagrożeń. Niektóre przykłady programów przechwytujących pakiety, które są łatwe w użyciu i łatwe do pobrania to Wireshark , Netpy i Nagious . Porównanie tych systemów zostanie podane później. Chociaż sniffery pakietów są postrzegane jako świetne podejście do wykorzystania przez badaczy w celu zrozumienia treści i kontekstu informacji przepływających w sieci, proces wymagany do znalezienia wszelkich możliwych anomalii lub zagrożeń może być bardzo skomplikowanym i czasochłonnym zadaniem . Sniffery pakietów działają w czasie rzeczywistym; w związku z tym sam program wykonuje swoje funkcje jednocześnie, gdy napływają do niego pakiety. Oznacza to, że wszystkie pakiety są zapisywane, gdy tylko zostaną odebrane z karty sieciowej. Musielibyśmy wtedy ręcznie wrócić i przejrzeć wszystkie zapisane informacje. Możliwym rozwiązaniem jest zastosowanie technik eksploracji danych w celu skorelowania informacji, aby spróbować znaleźć ewentualne zagrożenia lub anomalie Cały ten proces jest znany jako kryminalistyka sieci i wymaga dużej ilości czasu, rzetelnej wiedzy na temat normalnego zachowania sieci, a także standardów protokołów używanych w sieci. Aby przezwyciężyć ten skomplikowany i czasochłonny problem, do sieci można dodać inne urządzenia i programy jako kolejną warstwę zabezpieczeń. Systemy wykrywania włamań (IDS) i systemy zapobiegania włamaniom (IPS) to zarówno dedykowane urządzenia, jak i aplikacje, które są w pełni zautomatyzowane i działają w sieci. Odróżniamy jedne od drugich, ponieważ IDS rozpoznaje wszelkie anomalie lub zagrożenia obecne w ruchu sieciowym i wyświetla komunikat do centrum sterowania oraz administratora sieci, który następnie może zezwolić na ruch lub zablokować go według własnego uznania. Jeśli zostanie zablokowany, informacje o pakiecie tego potencjalnie niebezpiecznego zagrożenia zostaną dodane do czarnej listy i zostaną ponownie zablokowane przy próbie dostępu do sieci . IPS działają trochę inaczej; mają już predefiniowaną czarną listę, która ma w pełni zautomatyzowaną procedurę aktualizacji, dzięki czemu czarna lista jest na bieżąco z informacjami o najnowszych zagrożeniach. Chociaż systemy IPS są w pełni zautomatyzowane i wydają się mniej stresującą opcją w użyciu, producenci urządzeń mogą potrzebować godzin, a może nawet dni, aby opublikować poprawki dla tych urządzeń, co potencjalnie pozwala zarówno złośliwemu oprogramowaniu, jak i zagrożeniom bezpośrednio w jednej sieci. Z drugiej strony IDS może działać na wiele różnych sposobów; można je skonfigurować tak, aby używały wykrywania opartego na sygnaturach lub wykrywania opartego na zachowaniu, a nawet obu, jeśli jest to konieczne. Wykrywanie oparte na sygnaturach to technika wykrywania znanych zagrożeń lub ataków poprzez skanowanie zawartości informacji pakietu pod kątem określonego ciągu; stringi zostały już predefiniowane i przechowywane w bazie danych, która jest następnie używana jako predefiniowana czarna lista i blokuje ruch [29]. Z drugiej strony, wykrywanie oparte na zachowaniu jest techniką, która wykorzystuje predefiniowany algorytm, który jest ustawiany przez administratorów sieci i definiuje normalne zachowanie ich sieci, gdy tylko pojawi się nieprawidłowe zachowanie w sieci, na przykład gwałtowny wzrost ruchu lub ruchu przeznaczonego dla dużej liczby hostów, generowany jest alert, który umożliwia administratorowi sieci podjęcie działania. Chociaż zarówno IPS, jak i IDS wydają się świetną dodatkową warstwą bezpieczeństwa, którą można dodać do jednej sieci, obie mogą potencjalnie stanowić ogromny problem. W dzisiejszym dużym natężeniu ruchu danych przepływ danych jest oceniany za pośrednictwem sieci, ponieważ jest postrzegany jako współczesny środek komunikacji. Ponieważ każdy pakiet musi przejść przez IDS lub IPS, może potencjalnie stać się wąskim gardłem w czyjejś sieci. Jest to nie tylko problem, ale systemy IDS i IPS generują bardzo dużą liczbę fałszywych alarmów, co sprawia, że zadanie ręcznej analizy tych alertów jest niezwykle trudne i nieefektywne. W historii omówione powyżej techniki monitorowania sieci odniosły znaczący sukces w zapobieganiu przedostawaniu się zagrożeń i ataków do sieci w przeszłości. Podczas gdy w dzisiejszej erze nowoczesnej komunikacji nowe pojawiające się ataki i zagrożenia stają się inteligentniejsze i unikają środków zaradczych w celu ucieczki od tradycyjnych sposobów monitorowania, wywołując ogromny niepokój. Nowe techniki ataków, takie jak skanowanie portów, odmowa usługi (DoS) i ataki złośliwego oprogramowania, to jedne z najczęstszych zagrożeń w obecnym środowisku sieciowym. Wszystko to można łatwo wykryć i potencjalnie zatrzymać, wdrażając techniki monitorowania sieci, takie jak podsłuchiwanie pakietów, IDS lub IPS.

Atakujący sieci rozpoczynają swoje ataki na sieć głównie od wykonania skanowania portów w celu znalezienia drogi do sieci lub skrótu do hosta / urządzenia obecnego w sieci. Atakujący używają szeregu technik skanowania portów, aby to osiągnąć, takich jak skanowanie SYN, znane jako skanowanie półotwarte, w którym atakujący nie wykonuje pełnego połączenia protokołu kontroli transmisji (TCP), ale sprawdza otwarte porty, wysyłając pakiety SYN i sprawdzając odpowiedzi (SYN-ACK = otwarte porty; RST = zamknięte porty). Skanowanie połączenia, w którym atakujący próbuje nawiązać pełne połączenie z każdym portem, wysyłając system wywołań connect, potencjalnie ponownie w celu znalezienia otwartych portów; Skan FIN, ta technika ustawia flagę FIN wewnątrz nagłówka TCP pakietu, aby móc ominąć niektóre zapory ogniowe, które nie blokują pakietów FIN, i sprawdzić, czy port jest otwarty. (Jeśli zostanie zamknięty, zostanie zwrócony RST. W przeciwnym razie zignoruje FIN.) Skanowanie ACK jest podstawową techniką używaną do rozróżnienia, czy port jest zamknięty, czy filtrowany przez firewall. Prawidłowo używane skanowanie portów może stanowić elementy składowe większych ataków, które mogą spowodować poważne szkody w środowisku sieciowym. Ponadto atak DoS jest popularnym atakiem pośród najczęstszych ataków sieciowych poprzedzających skanowanie portów. Są jednym z najstarszych typów ataków wykorzystywanych przez hakerów, ale obecnie nadal są bardzo szkodliwe, jeśli zostaną pomyślnie zakończone [36]. Działa poprzez penetrację hosta w sieci o dużym natężeniu ruchu, powodując przeciążenie i awarię hosta. Powoduje również awarię i potencjalnie sprawia, że ważne zasoby są niedostępne dla zamierzonych użytkowników. Jak wszyscy administratorzy sieci wiedzą, że czas pracy jest niezbędny do funkcjonowania skutecznego i solidnego środowiska sieciowego, awaria hosta lub potencjalnie serwera to przerażająca myśl.