Możliwe scenariusze, w których organizacje zwykle borykają się z problemami z interoperacyjnością, są następujące:

- Gdy jedna organizacja zostaje przejęta i połączona w inną (B2B)

- Gdy organizacja zleca lub przenosi usługi strony trzeciej do innej (B2B)

- Poprawa wrażeń użytkownika w aplikacjach internetowych (B2C)

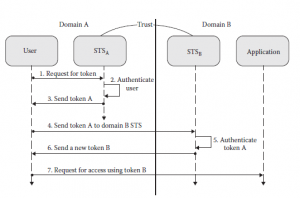

Rozważając jeden z możliwych scenariuszy wymienionych powyżej, spróbujmy zrozumieć, w jaki sposób FIM rozwiązuje problemy ze współdziałaniem. Rysunek przedstawia ogólny przegląd procesu.

W tym typowym scenariuszu użytkownik końcowy próbuje uzyskać dostęp do aplikacji znajdującej się poza jego domeną domową A. Zarówno domena A, jak i domena B ufają sobie nawzajem. Szczegółowe kroki są następujące:

- Użytkownik żąda tokenu zabezpieczającego z serwera STS w swojej domenie domowej, czyli STSA. Jest to niezbędne, aby uzyskać dostęp do aplikacji w domenie B. Użytkownik musi najpierw uwierzytelnić się w STSA, przedstawiając swoje poświadczenia.

- STSA weryfikuje poświadczenia użytkownika. Po uwierzytelnieniu wydaje użytkownikowi token bezpieczeństwa, który może być używany do komunikacji z STSB. Wystawiony token może zawierać dodatkowe informacje, takie jak oświadczenia do celów autoryzacji.

- Użytkownik przedstawia STSB token bezpieczeństwa, wydany przez STSA i wysyła żądanie do STSB o nowy token w celu uzyskania dostępu do aplikacji w domenie B.

- STSB weryfikuje token bezpieczeństwa, a także sprawdza, czy STSA to zaufany podmiot w grupie federacji. Po uwierzytelnieniu STSB wystawia użytkownikowi nowy token. STSB może wykorzystywać zastrzeżenia, które pochodzą z STSA lub może przekształcić się w inne zastrzeżenia, które będą zrozumiałe w jej domenie.

- Gdy użytkownik otrzyma token z STSB, przedstawia go token do aplikacji i żądania dostępu.

- Aplikacja sprawdza token bezpieczeństwa i zapewnia dostęp do użytkownika.

FIM ułatwia użytkownikom dostęp do zasobów w różnych domenach bez konieczności przedstawiania dodatkowych danych uwierzytelniających. Ten model jest również dobrze dostosowany do aplikacji internetowych i można go dostosować zgodnie z potrzebami.