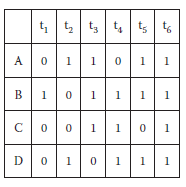

Ta metoda wykorzystuje zachłanny algorytm, który próbuje rozwiązać niedeterministyczny problem wielomianu czasu wielomianowego (NP) – trudny problem minimalizacji liczby kluczy bezpośrednio przekazywanych użytkownikom. Autorzy rozważają macierzową reprezentację praw użytkownika w zestawach danych, przedstawiając użytkowników jako wiersze, a konfigurację dostępu (AC) związaną z krotkami danych jako kolumny .Przykładową macierz dostępu przedstawia rysunek.

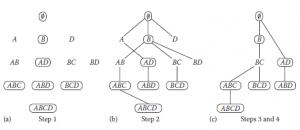

Drzewo derywacji kluczy (TUH), jak pokazano na rysunku poniżej , jest zbudowane z macierzy dostępu A wymuszającej politykę kontroli dostępu.

Mając pusty wierzchołek jako pierwiastek, proponowany algorytm zaczyna włączać do TUH wszystkie wierzchołki reprezentujące AC poprzez skanowanie macierzy A. Ponownie, wierzchołki powinny spełniać częściową kolejność, w której każdy wierzchołek jest wskazywany przez krawędź z wierzchołka macierzystego p, do którego dostęp konfiguracja ACp jest zawarta w ACv. Dlatego każdy wierzchołek będzie powiązany z tajnym kluczem k tak, że klucz dla wierzchołka v zostanie przekazany użytkownikowi u wtedy i tylko wtedy, gdy u należy do vs AC, a u nie należy do rodzica (v) AC. Wszystkie inne klucze, do których użytkownik u ma uprawnienia, uzyskuje się za pomocą mechanizmu wyprowadzania, wykorzystującego jednokierunkowe funkcje skrótu z przypisanych kluczy. Budowanie drzewa wyprowadzania kluczy odbywa się za pomocą transformacji algorytmu obejmującego kroki takie jak (1) zaznaczanie wierzchołków, (2) konstrukcja TUH, (3) drzewo śliwek i (4) przypisanie klawiszy.

Zalety. Zaletą rozwiązania jest outsourcing egzekwowania kontroli dostępu i nie wymaga stałej obecności właściciela danych w trybie online w celu szyfrowania zapytań i odszyfrowywania wyników. Oprócz tego mechanizm ten ogranicza liczbę kluczy prywatnych, które każdy klient musi mieć przy sobie.

Ograniczenia. Elastyczność struktury w celu dostosowania się do częstych modyfikacji zasad kontroli dostępu, szczególnie w przypadku wstawiania i usuwania użytkowników, jest bardzo ograniczona. Po kilku aktualizacjach krawędzie między wierzchołkami są modyfikowane w taki sposób, że TUH nie jest w stanie utrzymać wydajności wyprowadzania klucza.

W związku z tym TUH musi zostać całkowicie przebudowany, ponownie klucz AC, a dane odszyfrowane i zaszyfrowane.