Niezależnie od tego, czy charakteryzujemy przeciwnika z teoretycznego punktu widzenia, czy też z perspektywy czasu (po wystąpieniu incydentu), typy przeciwników, z którymi mamy do czynienia, pozostają takie same, podobnie jak wiele stosowanych przez nas metryk charakteryzujących przeciwników. Podstawą wielu wskaźników charakteryzujących po incydencie jest to, że można „ocenić” atak w celu określenia wartości szeregu zmiennych odnoszących się do poziomu umiejętności przeciwnika, preferencji ryzyka związanego z atakiem, a nawet ( w niektórych przypadkach) motywacja przeciwnika. Stawiamy hipotezę, że dane jakościowe związane ze zmiennymi, takimi jak te odnoszące się do umiejętności przeciwnika, można wyliczyć, analizując ilościowe, obserwowalne dane dotyczące ataku, takie jak te odnoszące się do złożoności danego ataku. Rozważając teorie, które ustaliliśmy we wcześniejszych rozdziałach (takie jak te, które regulują narażenie przeciwnika na ryzyko w porównaniu z zasobami, których użył przeciwnik), jesteśmy w stanie uzyskać nieoceniony wgląd w zmienne przeciwnika, takie jak preferencja do ryzyka, motywatory przeciwnika i używając terminów laików , jak bardzo przeciwnik chciał zhakować atakowany host lub sieć.

Źródło problemu

Każdy, kto kiedykolwiek parał się technologiami wykrywania włamań i / lub uruchamiał własne urządzenie do wykrywania włamań oparte na hoście (HIDS) lub sieci (NIDS) na hoście lub w sieci podłączonej do Internetu, przyzna, że częściej niż nie wydaje się, że większość ataków pochodzi z określonego zestawu zakresów adresów IP w sieci. Podobnie jak w przypadku nazw domen internetowych, adresy IP mogą być powiązane z osobą lub grupą, w której adres jest zarejestrowany. Ponieważ kontakt w rekordzie rejestracji adresu IP często jest grupą odpowiedzialną za utrzymanie systemów rezydujących na przydzielonym adresie IP, dane ch są często przydatne do zapewnienia „pierwszego punktu wywołania” w śledzeniu pochodzenia ataku. Informacje o tym, do kogo przypisany jest adres internetowy, można uzyskać z witryn internetowych organów, których zadaniem jest przydzielanie adresów IP, takich jak American Registry for Internet Numbers (ARIN; www.arin.net) i Reseaux IP Europeens ( RIPE; www.ripe.net).

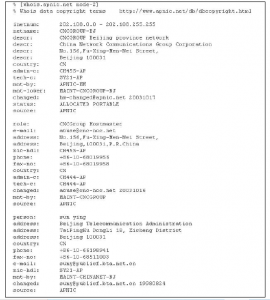

Rysunek przedstawia wynik typowego zapytania whois – w tym przypadku adresu IP zarejestrowanego dla organizacji w Pekinie w Chinach.

Chociaż wydaje się, że wiele z obserwowanych obecnie ataków internetowych pochodzi z krajów azjatyckich, często kwestionowana jest kwestia prawdziwego pochodzenia osób inicjujących te ataki. Czy osoby odpowiedzialne za te ataki rzeczywiście znajdują się w Azji? A może ataki przeprowadzane są przez osoby z innych krajów, które wykorzystują swój dostęp do zainfekowanych systemów w Azji, aby wykorzystać atak?

Przy samych danych IP udzielenie odpowiedzi na pytanie dotyczące domeny jest prawie niemożliwe wykrycie pochodzenie napastnika, przynajmniej z jakimkolwiek stopniem pewności – coś do rozważenia, gdy następnym razem Ty lub ktoś z Twojej organizacji podejrzewa, że jesteś atakowany przez Chińczyków. Duża liczba danych pochodzących z IDS i innych źródeł danych dotyczących ataków sugeruje, że podczas boomu internetowego setki azjatyckich sieci komputerowych były jednymi z najbardziej niezabezpieczonych w Internecie. Biorąc to pod uwagę, sugerowanie, że osoba atakująca pochodzi z Azji lub innej, opierając się wyłącznie na adresie IP, z którego pochodzi atak, byłoby trochę głupie. Istnieją dwie kategorie obserwowalnych danych, które możemy przeanalizować podczas wykonywania charakterystyki ataku. Obie kategorie odnoszą się do elementu „Technologia” w obiekcie zasobu, należącego do właściwości atakującego. Są to:

* Narzędzia używane podczas pojedynczego ataku lub próby ataku

* Techniki używane podczas pojedynczego ataku lub próby ataku