Jak pokazało doświadczenie NRD, wielu zachodnich obserwatorów lubi wyposażać osoby żyjące w autorytarnych warunkach w magiczne i heroiczne cechy, których nie posiadają. Być może wyobrażanie sobie tych biednych ludzi w nieustannej walce z wszechwidzącym KGB zamiast, powiedzmy, relaksowania się przed YouTube lub grania w Tetris, jest jedynym sposobem, aby zachodni obserwatorzy nie rozpaczali z powodu własnej niezdolności do zrobienia wiele z tą sytuacją. Niemniej jednak, że tak właśnie wybierają interpretację natury kontroli politycznej w warunkach autorytaryzmu, nie jest przypadkiem. Na znaczną część zachodniego myślenia w tej kwestii wywarło silny wpływ – być może nawet ograniczony – dwóch myślicieli XX wieku, którzy spędzili dziesięciolecia myśląc o rozprzestrzenianiu się władzy i kontroli w czasach demokracji, komunizmu i faszyzmu. George Orwell (1903–1950) i Aldous Huxley (1894–1963), obaj pisarze, którym udało się pozostawić niezatarte piętno na świecie współczesnej myśli politycznej, przedstawili nam potężne, a jednak uderzająco różne wizje tego, jak współczesne rządy będą ćwiczyć. kontrolę nad swoimi populacjami (wizje te nawiedzają miliony licealistów, którzy do dziś mają za zadanie napisać eseje porównujące te dwie rzeczy). Trudno przeoczyć obecność tych dwóch postaci we współczesnym życiu publicznym: rzadko kiedy ktoś w mediach nie przywołuje żadnego mężczyzny do wypowiedzenia się na temat przyszłości demokracji lub historii totalitaryzmu, i jest to dość powszechne. odwoływać się do obu, tak jakby można było dopasować dowolny możliwy rodzaj kontroli politycznej w spektrum między tymi dwoma biegunami. W ten sposób sprytny zachodni polityk wyznałby ich podziw (wskazówka Hillary Clinton, która zapytana o książki, które wywarły na nią największy wpływ, jednym tchem wspomniała zarówno o 1984 Orwella, jak o nowym wspaniałym świecie Huxleya). 1984 Orwella , jego najsłynniejsze dzieło i z pewnością jedna z najlepszych powieści XX wieku, kładzie nacisk na wszechobecną inwigilację i oszałamiającą propagandę skomponowaną w bezsensownym słownictwie „nowomowy”. W świecie Orwell obywatele nie mają prawa do jakiejkolwiek prywatności; dlatego też cenią śmieci i skrawki papieru, ponieważ znajdują się one poza sferą kontrolowaną przez rząd i przypominają im o znacznie innej przeszłości. Nawet ich telewizory są używane do monitorowania ich zachowania. Główny bohater Winston Smith zostaje ostrzeżony, że neurolodzy pracują nad ugaszeniem orgazmu, ponieważ pełne oddanie Partii wymaga całkowitego stłumienia libido. Wizja Huxleya została wyrażona w Nowym wspaniałym świecie (1932) i krótkim późniejszym eseju zatytułowanym Brave New World Revisited (1958). W świecie Huxleya nauka i technologia są dobrze wykorzystywane, aby zmaksymalizować przyjemność, zminimalizować czas spędzany samotnie i zapewnić cykl konsumpcji 24 godziny na dobę, 7 dni w tygodniu (jedno z haseł reżimu brzmi „lepiej skończyć niż naprawić!”). Nic dziwnego, że obywatele tracą zdolność krytycznego myślenia i popadają w zadowolenie z tego, co jest im narzucane z góry. Rozwiązłość seksualną zachęca się od wczesnego dzieciństwa, mimo że seks uważany jest za czynność społeczną, a nie akt reprodukcji. Idea rodziny jest uważana za „pornograficzną”, podczas gdy relacje społeczne są zorganizowane wokół maksymy „każdy należy do wszystkich”. Obaj mężczyźni znali się i korespondowali. Orwell, młodszy z nich, nawet krótko uczył się francuskiego pod okiem Huxleya w Oksfordzie. W 1940 roku Orwell napisał prowokacyjną recenzję książki Huxleya, a Huxley powrócił zarówno do własnej pracy, jak i do roku 1984 w swojej książce Brave New World Revisited. Orwell uważał, że chociaż Huxley dostarczył „dobrej karykatury hedonistycznej utopii”, to źle zrozumiał naturę władzy w nowoczesnym państwie totalitarnym. „[Był Nowy Wspaniały Świat]. . . coś, co wydawało się możliwe, a nawet bliskie pojawienia się Hitlera, ale nie miało to żadnego związku z rzeczywistą przyszłością. To, do czego zmierzamy w tej chwili, to coś bardziej podobnego do hiszpańskiej inkwizycji i prawdopodobnie znacznie gorsze dzięki radiu i tajnej policji ”- napisał Orwell w eseju z 1940 roku. Jednak Huxley nie był przekonany. W liście do Orwella z 1949 r. Wyraził swoje wątpliwości co do kontroli społecznej opisanej w 1984 r .: „Filozofią mniejszości rządzącej w 1984 r. Jest sadyzm, który został doprowadzony do logicznego wniosku, wykraczając poza seks i zaprzeczając mu. Wątpliwe wydaje się, czy w rzeczywistości polityka buta na twarzy może trwać w nieskończoność ”. Kontynuował: „Osobiście uważam, że rządząca oligarchia znajdzie mniej uciążliwe i marnotrawne sposoby rządzenia i zaspokajania swojej żądzy władzy, i że te sposoby będą przypominać te, które opisałem w Brave New World”. W przeciwieństwie do Orwella, Huxley nie był przekonany, że ludzie są racjonalnymi stworzeniami, które zawsze działają w ich najlepszym interesie. Jak to ujął w Brave New World Revisited, tym, czego często brakowało w analizie społecznej Orwella i innych libertarian, była świadomość „niemal nieskończonego apetytu człowieka na rozrywki”.

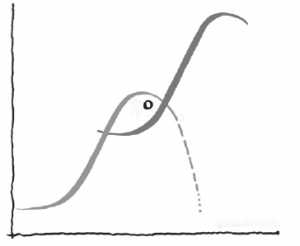

Jednak Huxley był niesprawiedliwy wobec Orwella. Orwell nie odrzucił całkowicie siły odwracania uwagi: The Proles, najniższa klasa w trójklasowej hierarchii społecznej z 1984 r., są trzymani na dystans przy pomocy taniego piwa, pornografii, a nawet krajowej loterii. Jednak to strach czytelników przed wszechmocną i wszechwidzącą postacią Wielkiego Brata pomógł rozsławić argumenty Orwella. Od upadku Związku Radzieckiego twierdzenie, że Orwell nie przewidział powstania społeczeństwa konsumpcyjnego i tego, jak blisko technologia spełni jego pragnienia, było czymś w rodzaju banału. Huxley również był krytykowany za niedocenianie siły ludzkiej sprawczości w tworzeniu przestrzeni dysproporcji nawet w ramach konsumpcyjnego i hedonistycznego stylu życia, ale powszechnie uważa się, że był z nich najbardziej przewidujący (szczególnie w kwestii genetyki). „Nowy wspaniały świat to znacznie sprytniejsze przypuszczenie o prawdopodobnym kształcie przyszłej tyranii niż wizja stalinowskiego terroru Orwella z XIX wieku. . . . Dziewiętnaście Osiemdziesiątą Cztery tak naprawdę nigdy nie nadeszło, ale Nowy Wspaniały Świat jest wszędzie wokół nas ”- napisał brytyjski pisarz dystopijny J. G. Ballard, przeglądając biografię Huxleya dla Guardiana w 2002 roku.„ Orwell obawiał się, że to, czego nienawidzimy, nas zrujnuje. Huxley obawiał się, że to, co kochamy, zrujnuje nas. Ta książka jest o możliwości, że to Huxley, a nie Orwell, miał rację ”- tak Neil Postman wybrał, aby opisać temat swojego bestsellerowego„ Zabawiamy się na śmierć ”. „[W przeciwieństwie do Nowego Wspaniałego Świata], polityczne prognozy. . . Rok 1984 całkowicie się mylił ”- pisze Francis Fukuyama w Our Posthuman Future. Być może, ale wielu krytykom często nie zdaje sobie sprawy, że oba teksty zostały napisane jako ostra społeczna krytyka współczesnych problemów, a nie przepowiednie dotyczące przyszłości. Dzieło Orwella było atakiem na stalinizm i duszące praktyki brytyjskich cenzorów, podczas gdy dzieło Huxleya było atakiem na popularną wówczas filozofię utylitaryzmu. Innymi słowy, te książki prawdopodobnie mówią nam więcej o intelektualnych debatach, które toczyły się wówczas w Wielkiej Brytanii, niż o wizjach autorów na przyszłość. W każdym razie oba dzieła, choć w różnych działach, zajęły ważne miejsca w panteonie literatury XX wieku. To właśnie w krytyce współczesnych demokratycznych społeczeństw – z ich kultem rozrywki, seksu i reklamy – wspaniały Nowy Świat odniósł najwspanialszy sukces. Z drugiej strony rok 1984 Orwella jest do dziś postrzegany jako przewodnik po zrozumieniu współczesnego autorytaryzmu, z jego wszechobecnym nadzorem, kontrolą myśli poprzez propagandę i brutalną cenzurą. Zarówno książki Huxleya, jak i Orwella zostały zaszufladkowane, aby służyć konkretnemu celowi politycznemu: jednej do ataku na podstawy nowoczesnego kapitalizmu, a drugiej na podstawę współczesnego autorytaryzmu. Huxley, potomek wybitnej brytyjskiej rodziny, był zaniepokojony zwiększoną komercjalizacją życia na Zachodzie (ostateczne ukojenie znalazł w lekach halucynogennych, pisząc książkę The Doors of Perception, która później zainspirowała Jima Morrisona do nazwania swojego zespołu rockowego The Doors ). Orwell, zaangażowany socjalista, okazał się ulubionym myślicielem prawicy Ronalda Reagana; był „patronem zimnej wojny”, jak go nazwał pisarz Michael Scammell. (The Committee for the Free World, czołowy zespół neokonserwatywny w latach osiemdziesiątych XX wieku nawet nazwała swoją jednostkę wydawniczą „The Orwell Press”.) Ale dwie dekady po upadku Związku Radzieckiego dychotomia między wizjami Orwella i Huxleya dotycząca natury kontroli politycznej wydaje się przestarzała, jeśli nie fałszywa. To także jest wytworem okresu zimnej wojny i skłonności do jednostronnego scharakteryzowania tego ideologicznego konfliktu przez jego uczestników. W rzeczywistości w Ameryce za czasów McCarthy’ego było mnóstwo orwellowskiego nadzoru, podczas gdy w ZSRR za czasów Chruszczowa było mnóstwo hedonistycznych rozrywek. Samo istnienie takiego mentalnego układu współrzędnych z Orwellem i Huxleyem na jego przeciwnych końcach dyktuje jego własną, niezwykle mylącą dynamikę: nie można być na obu jego końcach jednocześnie. Założenie, że wszystkie reżimy polityczne można zmapować gdzieś na spektrum Orwella-Huxleya, jest otwartym zaproszeniem do uproszczenia; założenie, że rząd będzie wybierał między czytaniem poczty swoich obywateli a karmieniem ich tanią rozrywką, oznacza utratę z oczu możliwości, że inteligentny reżim może robić jedno i drugie.