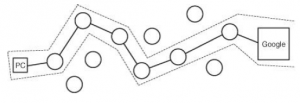

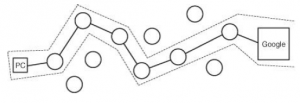

Twój komputer dociera do witryn internetowych, takich jak Google, za pośrednictwem łączy między urządzeniami sieciowymi – zwykle routerami – które są wystarczająco inteligentne, aby kierować wiadomości do właściwego docelowego serwera internetowego. Komunikacja rozpoczyna się od połączenia z komputera do pierwszego takiego urządzenia w łańcuchu, a następnie przechodzi przez 10 do 20 kolejnych takich urządzeń i ostatecznie dociera do właściwego serwera internetowego

Jak pokazano w poprzedniej sekcji, informacje mogą przepływać z poszczególnych komputerów na wiele nieoczekiwanych sposobów. To samo dotyczy tego łańcucha urządzeń sieciowych. Na rysunku przerywana linia poszerza omawianą wcześniej ideę „kredowego koła” na całą ścieżkę komunikacyjną. Każdy, kto ma dostęp do któregokolwiek z tych urządzeń, może próbować podsłuchiwać, zmieniać, przekierowywać, spowalniać lub blokować Twoją komunikację. Niezależnie od tego, czy przeglądasz Internet, czytasz pocztę, komunikujesz się za pomocą komunikatorów czy korzystasz z mapowania online, Twoje żądania i odpowiedzi muszą przechodzić przez sieć i wszystkie są potencjalnie podatne na ataki. Wiele z tych usług jest „jawnych” – oznacza to, że żadne szyfrowanie nie jest używane do ochrony przed podsłuchem. Na przykład, używając narzędzia do monitorowania sieci, takiego jak Wireshark, w celu wykrycia któregokolwiek z łączy, możesz łatwo zobaczyć taką aktywność. Następujące żądanie HTTP zostało utworzone, gdy szukałem w Google „nadzoru” i przechwyciłem je za pomocą Wireshark, tak jak mógł to zrobić podsłuchiwacz. Zwróć uwagę, że wyszukiwane hasło (pogrubione) jest wyraźnie widoczne w ładunku

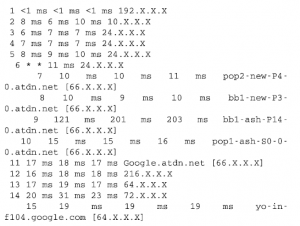

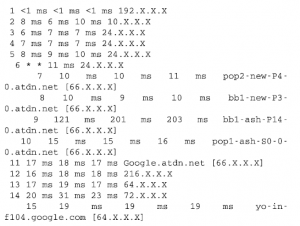

Nawet jeśli chronisz swoją komunikację za pomocą niezniszczalnego szyfrowania w Internecie, nadal jest ona narażona w niezaszyfrowanej formie na każdym z punktów końcowych. Na przykład Secure Sockets Layer (SSL) jest najpowszechniej stosowanym mechanizmem kryptograficznym wszechczasów [65] i jest używany do zabezpieczania komunikacji z przeglądarki internetowej do docelowego serwera WWW. Większość firm internetowych używa SSL do ochrony poufnych wiadomości przed podsłuchem, na przykład podczas bankowości lub wprowadzania numeru karty kredytowej. Twoja przeglądarka informuje Cię, że protokół SSL jest używany, wyświetlając małą ikonę kłódki w przeglądarce. Google używa SSL, kiedy logujesz się na swoje konto Google lub czytasz Gmaila. Po zalogowaniu Gmail domyślnie nie używa SSL, ale można go tak skonfigurować. „Domyślnie” to fraza kluczowa; ponieważ większość użytkowników nigdy nie zmieni konfiguracji swojego konta, są narażeni na podsłuchiwanie i być może utracą kontrolę nad swoim kontem. Niestety, wiele usług Google nie oferuje opcji SSL. Na przykład, jeśli spróbujesz uzyskać dostęp do Google za pomocą protokołu SSL, https://www.google.com/, nastąpi automatyczne przekierowanie na niezabezpieczone http://www.google.com/. Nie winię za to Google. Faktem jest, że kryptografia wymaga znacznie większej mocy obliczeniowej niż niezaszyfrowane odpowiedniki. Gdyby wszystkie usługi Google były chronione za pomocą kryptografii, albo czas reakcji byłby znacznie krótszy, albo Google musiałby ponieść niezwykle wysokie koszty modernizacji infrastruktury przetwarzania. Aby sprawdzić, ile urządzeń sieciowych, głównie routerów (urządzeń, które określają prawidłową trasę przez Internet do komunikacji), używasz podczas uzyskiwania dostępu do Google, wypróbuj polecenie tracert systemu Windows lub polecenie traceroute systemu UNIX.

c: \ tracert www.google.com

Śledzenie trasy do www.l.google.com [64.233.169.104] przez maksymalnie 30 przeskoków:

Na tym przykładzie widać, że przejście z mojego komputera na www.google.com zajęło 15 przeskoków. Uzyskasz różne wyniki, jeśli spróbujesz z komputera, ale powinieneś zauważyć, że potrzeba od 10 do 20 przeskoków, aby dostać się do serwerów większości firm internetowych. Każde z urządzeń na tej ścieżce lub wzdłuż każdego łącza można skonfigurować do podsłuchiwania Cię, zarówno legalnie, jak i nielegalnie. Podsłuch prawny to temat kontrowersyjny i wart studiowania. Na dobry początek warto zapoznać się z ustawą o pomocy w komunikacji dla organów ścigania (CALEA) i kontrargumentami w Electronic Frontier Foundation i Electronic Privacy Information Centre. Nawet jeśli Google używał SSL (lub innej formy kryptografii) do każdej pojedynczej transakcji, SSL nie zapewnia żadnej ochrony na punktach końcowych, ponieważ zarówno Ty, jak i Google jesteście zaufanymi partnerami w komunikacji. SSL został zaprojektowany, aby chronić Twoją komunikację przed podsłuchem, ale nie robi nic, aby chronić Cię przed sobą. Jeśli więc Twój komputer jest zainfekowany złośliwym oprogramowaniem lub Google jest zagrożony albo sam był złośliwy, Twoje dane osobowe są narażone na ataki. Widzimy tutaj, że istnieje różnica między tym, co jest widoczne dla podsłuchującego sieć w Internecie, a tym, co jest widoczne dla Google. Nie pokazano na rysunku, ale warto zwrócić uwagę na protokół rozpoznawania adresów (ARP) i system nazw domen (DNS). ARP jest powszechnym protokołem, który występuje bez wiedzy większości użytkowników i rozgłasza żądania dotyczące niskopoziomowej kontroli dostępu do mediów (MAC) hosta, gdy wszystko, co jest znane, to adres IP. Żądania ARP występują tylko w zlokalizowanych częściach sieci. Następny krok, DNS, komunikuje się szerzej. DNS to usługa obejmująca cały internet, która odwzorowuje nazwy domen, takie jak www.google.com, z którymi ludzie wolą mieć do czynienia, na adresy IP, takie jak 64.233.169.104, których protokół internetowy wymaga do dostarczania pakietów. Gdy lokalne serwery DNS nie mają w pamięci podręcznej kopii mapowania danej domeny na adres IP, muszą rekurencyjnie wyszukiwać poprawny adres w łańcuchu serwerów DNS innych firm. Chociaż niekoniecznie jest to ogromny wyciek informacji, zaufanie do serwerów firm trzecich stanowi jednak poważne zagrożenie. Jeśli osoba atakująca złamie zabezpieczenia systemu DNS, użytkownicy mogą zostać po cichu przekierowani do innych witryn, które mogą podszywać się pod legalną witrynę lub zawierać złośliwą zawartość. Doskonałym przykładem potęgi DNS jest kontrowersja Site Finder wywołana, gdy VeriSign, operator domen najwyższego poziomu .com i .net, przekierował cały ruch do niezarejestrowanych domen do witryny Verisign wypełnionej reklamami. Innymi słowy, zamiast otrzymywać tradycyjny komunikat o błędzie, gdy użytkownik błędnie wpisał adres URL, został skierowany do witryny VeriSign, wywołując burzę kontrowersji. Firma VeriSign skorzystała na zawyżonej liczbie odsłon swoich reklam. Jest to doskonały przykład firmy wykorzystującej moc, jaką oferuje jej punkt obserwacyjny w sieci, do wymuszania „usługi” w Internecie, której wielu ludzi nie chciało. Innym ważnym ryzykiem związanym z DNS jest zależność od 13 serwerów głównych, które odpowiadają na żądania nazw domen w Internecie i przekierowują je. Ze względu na ryzyko główne serwery DNS są silnie chronione, ale muszą wytrzymywać niemal ciągłe ataki. Możliwe są bardziej zlokalizowane formy ataku. DNS Cache Poisoning to atak wykorzystujący lukę w oprogramowaniu DNS i umożliwiający atakującemu przekierowanie internautów do wybranych przez siebie domen. Państwa narodowe zostały również oskarżone o manipulowanie DNS dla własnej korzyści.