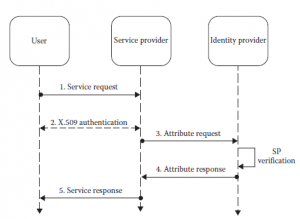

Pośredni model zaufania działa dobrze, gdy dwie heterogeniczne domeny uzgadniają wstępnie zdefiniowany zestaw zasad i decydują się zachować wzajemną zgodność. Ale sytuacje komplikują się, gdy obie strony nie mogą lub nie chcą, aby federacja była wiążąca. Na przykład użytkownicy mogą nie czuć się komfortowo podpisując jakiekolwiek zasady z SP w sieci publicznej. Innym ograniczeniem w podejściu opartym na tokenach jest to, że w przypadku zmiany atrybutów należy wystawić nowy token. Jeśli ma zostać podjęta decyzja o kontroli dostępu w czasie rzeczywistym, tokeny posiadające nieprawidłowe / przestarzałe atrybuty mogą pozostawić otwarte drzwi dla atakujących. Te problemy można rozwiązać za pomocą schematu zarządzania zaufaniem opartego na X.509, pokazanego na rysunku.

Kroki w zarządzaniu zaufaniem opartym na certyfikatach X.509 są następujące:

- Użytkownik żąda usługi od SP, przedstawiając swój certyfikat X.509.

- SP weryfikuje certyfikat i wyodrębnia określone atrybuty ze swojego certyfikatu, takie jak imię i nazwisko.

- Dostawca usług sieciowych żąda od dostawcy tożsamości dodatkowych atrybutów dotyczących użytkownika.

- IdP sprawdza SP i wysyła atrybuty użytkownika do SP.

- SP zbiera te dynamiczne atrybuty, a następnie podejmuje świadomą decyzję o przyznaniu usługi użytkownikowi końcowemu.

W powyższym przypadku użytkownik uwierzytelnia się bezpośrednio w SP przy użyciu standardowych certyfikatów X.509. W przypadku, gdy SP potrzebuje więcej atrybutów do uwierzytelnienia, kontaktuje się bezpośrednio z dostawcą tożsamości, omijając użytkownika. To znacznie zmniejsza obciążenie uwierzytelnianiem ze strony użytkownika.