Zazwyczaj charakterystyki cyberprzestępców należą do jednej z dwóch kategorii: teoretycznej i poincydentalnej (rzeczywistej lub kryminalistycznej). Podstawowym celem tego rozróżnienia jest to, że parametry, których metryki używają do oceny właściwości przeciwnika, będą się znacznie różnić, podobnie jak Aby określić, czy charakterystyka będzie wykorzystywała metodologie teoretyczne czy charakterystyczne, musimy ocenić charakter sytuacji i informacje, które są nam dostępne do przeprowadzenia charakterystyki. Chociaż wskaźniki stosowane do oceny braku obserwowalnych danych i przypisywania kontradyktoryjnych właściwości podczas charakteryzacji teoretycznej oraz obserwowalne dane przypisywane właściwościom kontradyktoryjnym podczas charakteryzowania rzeczywistego przeciwnika będą się różnić, wiele wskaźników używanych podczas rzeczywistej charakterystyki jest również powszechnych podczas oceny teoretycznej. , ale nie odwrotnie. Wynika to z faktu, że prawie wszystkie metryki, które są używane do charakteryzacji teoretycznej, są również przydatne do charakteryzowania rzeczywistych przeciwników, ale nie na odwrót, ponieważ dodatkowe metryki używane w charakteryzacjach kryminalistycznych opierają się na danych, które nie zawsze będą dostępne podczas charakterystyki teoretycznej, ponieważ żaden faktyczny incydent nie miał miejsca. Chociaż dane z wcześniejszych ataków są przydatne do budowania profili typów przeciwników, podczas charakteryzacji teoretycznej możemy tylko spekulować, że podmiot będzie miał ł podobne zachowanie do tego, które miało miejsce podczas ataku w przeszłości. Metryki używane podczas charakteryzacji teoretycznych, a nie do formułowania ogólnych założeń, że zachowania z przeszłości, rzekomo podobnego przeciwnika, są podobne do teoretycznego. Pamiętaj, że żaden z dwóch przeciwników nie będzie zachowywał się dokładnie w ten sam sposób.

Charakteryzacja teoretyczna

Teoria charakteryzacji teoretycznej jest prawdopodobnie najbardziej przydatna do wykonywania i ulepszania dokładności charakteryzacji zagrożeń związanych z aktywami, do ulepszania projektów topologii sieci i systemów danych oraz do opracowywania skutecznych metodologii testowania odporności tych systemów na znane i nieznane.

Wprowadzenie do teorii

Wielu członków grup opracowujących zaufane systemy komputerowe stwierdziło, że niezwykle pożyteczna byłaby sytuacja, w której programista byłby w stanie ocenić profile kilku prawdziwych hakerów, zidentyfikowanych jako potencjalnie stwarzających zagrożenie dla czegokolwiek to może być W ten sposób mogli ocenić, w jaki sposób każdy z przeciwników podejmie atak na swoją platformę, używając teorii charakteryzacji, aby wyjaśnić, jak każdy z nich zachowywał się w teście i dlaczego tak się zachowywał. Chociaż takie podejście może bardzo dobrze ujawnić kilka wcześniej niewidocznych problemów w projektowaniu lub wdrażaniu rozwiązania, jest to metodologia nieco doraźna, ponieważ osoby wybrane ręcznie, bez dokładnej oceny przed ćwiczeniem, miałyby kilka nieznanych właściwości. Co więcej, sam proces wykorzystywania „prawdziwych” hakerów może zepsuć jakąkolwiek wartość uzyskaną dzięki osobom, które zgodzą się wziąć udział w testach o wspólnych właściwościach. W tym scenariuszu preferencyjna metodologia postawiłaby programistę w sytuacji, w której mógłby on „fuzzować” przeciwników poprzez zmianę właściwości (zmiennych) wspomnianego przeciwnika i przy użyciu tych samych technik, które są używane do wyliczenia każdego przeciwnika, oceniając, jak uzyskany scharakteryzowany przeciwnik zachowałby się w danej sytuacji. ta metodologia ma tę zaletę, że jest wysoce kontrolowana i skalowalna, a w środowisku testowym testy sprawdzające dokładność samej metodologii byłyby trywialne do zorkiestrowania z wykorzystanie przeciwników. Jest to jedno z wielu zastosowań teorii charakteryzacji teoretycznej. Ten przykład jest dość specyficzny dla projektu systemu; Drugim najczęściej stosowanym zastosowaniem do charakteryzacji teoretycznej było scharakteryzowanie konkretnego zagrożenia, jakie stwarza dany składnik aktywów. Chociaż teoria używana do charakteryzowania zagrożeń związanych z zasobami pozostaje taka sama, fakt, że masz teraz do czynienia z zasobami (systemami komputerowymi lub innymi), które zostały już zaprojektowane, znacząco zmienia proces, przez który musisz przejść.

Charakterystyka po incydencie

W ciągu większości dni w dzisiejszym coraz bardziej wrogim Internecie administratorzy systemów, administratorzy sieci i personel pracujący w centrach operacji sieciowych dostawców zarządzanych usług bezpieczeństwa mają do czynienia z setkami ryz raportów zawierających szczegółowe informacje, gdyby zostały wydrukowane , do rzekomych incydentów w sieciach ich lub ich klientów. W dawnych złych czasach wykrywania włamań posiadanie systemu, który raportowałby zdarzenia na hoście i sieciowych urządzeniach włamań było uważane za wystarczające. Oczywiście większość dużych organizacji zdała sobie sprawę, że 20000 dolarów które właśnie zainwestowały w iDs, generuje więcej dzienników zdarzeń na sekundę niż liczba pracowników w ich organizacji, którzy przeglądają każdy wpis w dzienniku. W odpowiedzi, przymknie oko na lub (prawdopodobnie co najważniejsze) oznaczy zdarzenie jako fałszywie dodatnie. w ten sposób nadeszła era dostawcy zarządzanych usług bezpieczeństwa (MSS), który wykupił na rynku komercyjnym technologię korelacji zdarzeń i wykrywania fałszywych alarmów IDS. W przypadku większości organizacji wprowadzenie dostawcy MSS rozwiązało problem polegający na wydaniu znacznych kwot z ich budżetu na hostowe i sieciowe urządzenia do wykrywania włamań, na zarządzanie którymi nie było ich stać, ale pozostał jeden być może niewidoczny problem. Na chwilę wciel się w rolę administratora systemów w dużej organizacji, która przeszła przez proces zakupu sieciowych urządzeń do wykrywania włamań, połączony z nabyciem zarządzanych usług od dostawcy MSS. Logujesz się na stronie portalu MSS i wyświetl karty, które zostały zebrane dla Twoich segmentów sieci w wyniku wielu skorelowanych zdarzeń IDS. Pierwsze zgłoszenie, które zauważysz, informuje, że ktoś pochodzący z adresu IP znajdującego się w Chinach skanował kilka określonych zakresów portów na jednym z twoich projektów sieci. Uwaga na karcie mówi, że zdarzenie powtórzyło się kilka razy w ciągu ostatnich trzech dni. Poniżej podsumowania informacji znajduje się kilka stron technicznych gadżetów dotyczących określonego źródłowego systemu operacyjnego pakietów i najbardziej prawdopodobnego narzędzia, które zostało użyte do wykonania skanowania – ale ignorujesz to, ponieważ skanowane zakresy portów nie mają dla Ciebie znaczenia i masz 90 innych kart IDS do przejrzenia przed spotkaniem operacyjnym za godzinę. Dwa dni później nowo zatrudniony administrator systemów ogłasza na firmowej tablicy ogłoszeń w intranecie, że serwer WWW w sieci produkcyjnej został przejęty przez skradzione dane logowania. Twoim zadaniem jest teraz poprowadzić dochodzenie w sprawie tego, co się stało. Pomijając podejrzenie, że osoba poufna brała udział w przejęciu hosta, który obsługiwał główną witrynę firmy w sieci Web do współpracy, naprawdę nie masz pewności, w jakim kierunku należy podjąć dochodzenie. Chociaż serwer obsługuje witrynę sieci Web i obecnie otrzymuje ponad 100 000 odwiedzin dziennie, zawartość witryny nie została w żaden sposób zniszczona; nie ma rejestrów tego, co osoba zrobiła w systemie, a wszystko, co masz, to dane IDS i potencjalny insider bez pojęcia, jak „wygląda” twój przeciwnik ani jakie są jego motywacje do ataku.

Wprowadzenie do teorii charakteryzacji

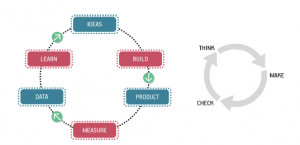

Kiedy mówimy o powypadkowej lub kryminalistycznej charakterystyce adwersarza, mamy na myśli sytuację, w której doszło do incydentu nieokreślonego rodzaju, przedstawiając jakąś formę danych, na których będziesz opierać dane, które możesz mieć po incydencie, podobnie jak nasz krótki Przykład: Istnieje kilka głównych celów tej formy charakterystyki. Miejmy nadzieję, że każdy cel zapewnia dźwignię uzasadniającą wyważoną reakcję na incydent, niezależnie od tego, czy reakcja ta ma na celu zmianę działania w projekcie sieci produkcyjnej na bardziej bezpieczny model, aby stworzyć dokładny profil przeciwnika, aby pomóc mu w jego lub jej schwytanie, lub co najważniejsze, w celu lepszego zrozumienia rodzajów ludzi, którzy naprawdę chcą włamać się do twojej sieci, ich motywacji i rodzajów ataków, które prawdopodobnie zobaczysz, pochodzących ze wspomnianego podzbioru przeciwników. Ponieważ miało miejsce faktyczne zdarzenie, punkt początkowy, w którym rozpoczyna się charakterystyka, zmienia się z typowego punktu początkowego charakterystyki teoretycznej na dane (IDS lub inne) dotyczące incydentu. W tym celu jedno z zastosowań teoretycznej charakterystyki przeciwnika która w przeszłości wzbudzała duże zainteresowanie i budziła wiele pytań, to możliwość zastosowania technologii, która może zautomatyzować charakterystykę przeciwników na podstawie samych danych IDS, dostarczając w czasie rzeczywistym „wynik” przeciwnika odpowiedzialnego za uruchomienie IDS. Chociaż ważne jest, aby pamiętać, że taki zautomatyzowany mechanizm nigdy nie mógłby być tak dokładny, jak wykonywanie czynności ręcznie, ze względu na ograniczone dane, do których IDS ma dostęp i ograniczenia wynikające z wyciągania wniosków przez IDS w oparciu o sztywne i szybkie reguły, co pozwala atakującemu na albo oszukać, albo ominąć te zasady, taka technologia jest bardzo możliwa. Miary, takie jak te, które badają semantykę ataku, mogą zostać wykorzystane do wyciągnięcia wniosków na temat przeciwnika na podstawie danych, takich jak system operacyjny, z którego korzysta osoba atakująca, exploit, którego używa, system operacyjny celu i trudność włamać się. W kolejnych rozdziałach omówiono niektóre z tematów (i problemów) przedstawionych dotyhczas. W kolejnych artykułach przanalizujemy wiele teorii charakteryzacji, do których nawiązano dotchzas , w tym tę, która może być użyta zarówno do charakteryzacji teoretycznej (typu aktywów), jak i której możemy użyć w niefortunnych czasach, gdy zdarzają się incydenty, dając nam ramy, w których możemy szukać atrybucji.