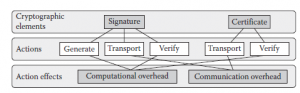

Infrastruktura klucza publicznego (PKI) zapewnia silne funkcje bezpieczeństwa, takie jak uwierzytelnianie, niezaprzeczalność i poufność. Jednak jeśli chodzi o ich wdrażanie, istnieje wiele pytań i wyzwań. Poniżej omówiono niektóre z nich. W szczególności dotyczą one kompromisu między narzutem obliczeniowym i komunikacyjnym w różnych działaniach, takich jak generowanie, transport i weryfikacja

Procesy tworzenia i weryfikacji

Ze względu na swój wysoce dynamiczny charakter komunikacja C2X znacznie się różni. Może wystąpić potrzeba weryfikacji od 400 do 4000 podpisów na sekundę. Ten wysoki wymóg po stronie weryfikacji prowadzi do przejścia od generacji do weryfikacji w porównaniu ze zwykłymi systemami PKI.

Procesy dystrybucji

Wąskie gardło wydajności może wystąpić podczas weryfikacji masy sygnatur w ściśle wymaganym interwale, nawet w niekorzystnych scenariuszach z fałszywymi wiadomościami. Schematy podpisów oparte na drzewie mogą pomóc złagodzić to wąskie gardło. Te podejścia oparte na drzewach mogą być również wykorzystywane do tworzenia i weryfikacji list unieważnień.

Zoptymalizowane podpisy

Proponuje się metodę skracania podpisu do mniej niż 22 bajtów (171 bitów). Pokazano również, że możliwe jest połączenie dwóch różnych podpisów (z różnych wiadomości) w jeden podpis. Całkowity wynikowy narzut można zatem zmniejszyć do około 40 bajtów; około 20 bajtów na całkowitą sygnaturę i 20 bajtów na klucz publiczny. Cena jaką trzeba zapłacić za tak krótki podpis to bardziej złożony proces weryfikacji (około trzykrotne RSA)