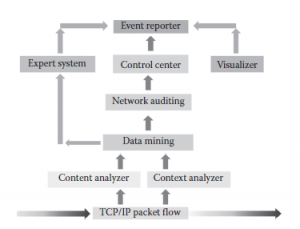

Eksploracja danych jest jedną z technik stosowanych w ramach CCBNM. Eksploracja danych to proces analizy danych z różnych perspektyw i podsumowania ich w użyteczne informacje. Istnieją narzędzia oprogramowania do eksploracji danych, znane jako narzędzia analityczne, które pomagają analizować dane. Narzędzia te pomagają użytkownikowi analizować dane z różnych wymiarów lub pod różnymi kątami, kategoryzować je i podsumowywać zidentyfikowane relacje. Jest to proces znajdowania korelacji lub wzorców wśród dziesiątek pól w dużych relacyjnych bazach danych. Algorytm eksploracji danych stosowany do wykrywania włamań ma głównie cztery podstawowe wzorce: (1) powiązanie, (2) sekwencja, (3) klasyfikacja i (4) grupowanie. Technologia eksploracji danych może przetwarzać duże ilości danych i nie wymaga subiektywnej oceny użytkownika i jest bardziej prawdopodobne, że odkryje ignorowane i ukryte informacje. Wzorce wykrywania anomalii to algorytmy porównywania wzorców i grupowania . Porównanie wzorców najpierw ustala normalny wzorzec zachowania w ramach reguł asocjacyjnych i reguł sekwencji, a następnie odróżnia się od normalnego zachowania i reguł asocjacyjnych. Analiza sekwencji została zaprojektowana w celu eksploracji powiązań między danymi. Algorytm grupowania obejmuje wykrywanie anomalii bez nadzoru i wykrywa włamania, ucząc nieoznaczonych danych; nie potrzebuje procesu szkolenia, więc może odkrywać nowe i nieznane typy włamań.Audyt bazy danych to kolejna ważna technika związana z CCBNM. Audyt bazy danych polega na obserwowaniu bazy danych, aby być świadomym działań użytkowników bazy danych. Często dzieje się tak ze względów bezpieczeństwa, na przykład, aby zapewnić, że informacje nie będą dostępne dla osób bez pozwolenia. Audyt bazy danych można przeprowadzić wieloma metodami. Pierwsza metoda składa się z pasywnego serwera lub urządzenia, które zagląda do sieci i monitoruje ruch przychodzący i wychodzący z systemu bazy danych. Drugą metodą rejestrowania aktywności bazy danych w oparciu o sieć jest umieszczenie urządzeń bezpośrednio w linii sieci, tak aby wszystkie przychodzące i wychodzące pakiety były przechwytywane i przekazywane przez urządzenie. Trzecią metodą jest monitorowanie oparte na agentach, w którym dzienniki są wyodrębniane bezpośrednio z bazy danych. Czwarta metoda logowania i monitorowania to metoda zintegrowana z systemem, która wykorzystuje metody monitorowania dostarczane przez bazy danych Oracle, SQL i inne. Na potrzeby naszego zadania symulacyjnego będziemy używać wbudowanej bazy danych w naszym narzędziu do monitorowania sieci, aby przechwytywać pakiety; informacje w bazie danych zostaną poddane audytowi. Inżynieria odwrotna protokołów to proces wyodrębniania specyfikacji protokołów na poziomie aplikacji. Przydatna jest szczegółowa znajomość takich specyfikacji protokołów do rozwiązywania wielu problemów związanych z bezpieczeństwem. Ma to zasadnicze znaczenie dla analizy protokołu. Nasz schemat CCBNM podsumowano na rysunku