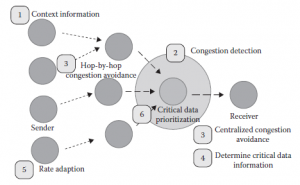

Kontekst to wszelkie informacje, które można wykorzystać do scharakteryzowania sytuacji podmiotu . Na przykład, jeśli chodzi o ustalanie priorytetów danych w sieci, dane od pierwszego reagującego mogą być bardziej krytyczne niż od ochotnika. Przykładami parametrów kontekstu są lokalizacja aktywności nadawcy, stan sieci, bliskość innych członków zespołu i poziom naładowania baterii. Dane kontekstowe generalnie pochodzą ze zbierania na poziomie pakietów szczegółów ruchu sieciowego związanego ze zdarzeniami. Narzędzia do analizy sieci, takie jak tcpdump, koncentrują się na wydobywaniu tych ważnych, szczegółowych informacji z pojedynczych pakietów, ale w takich narzędziach brakuje mechanizmu zapewniającego jednoczesny widok danych w „dużym obrazie”. Jeśli analitycy chcą zrozumieć szczegóły pakietów w szerszym kontekście otaczającym monitorowanie sieci, muszą nieustannie zwracać uwagę na nowe i innowacyjne pomysły. Takie narzędzia doskonale sprawdzają się w filtrowaniu i wyszukiwaniu szczegółów, pod warunkiem, że analitycy dokładnie wiedzą, czego szukają w danych. W IDS sygnatury są używane do wykrywania ataków; podpisy mogą być implementowane przy użyciu kontekstu. Podpisy kontekstowe sprawdzają tylko nagłówek pakietu w poszukiwaniu informacji podczas szukania dopasowania. Informacje te mogą obejmować pola adresu IP, pole protokołu IP, opcje IP, parametry fragmentów IP, sumy kontrolne IP / TCP / UDP, numery portów IP i TCP, flagi TCP, typy komunikatów ICMP i inne. Kontekst można definiować na wiele sposobów, z których jeden może odnosić się do lokalizacji, osoby w pobliżu, wielu obiektów, a także ich zmian zachodzących w czasie. Ludzie, orientacja i przedmioty, data i czas otoczenia użytkownika (lub można powiedzieć, że czas i przestrzeń oraz ich relacje itp.) Mogą być postrzegane jako aspekty kontekstu. Badanie pokazuje, że możemy podzielić kontekst na trzy części. Pierwsza część to kontekst obliczeniowy, który koncentruje się na dostępnych procesorach, urządzeniach dostępnych do wprowadzania i wyświetlania przez użytkownika, pobliskich zasobach, takich jak drukarki, stacje robocze, pojemność sieci, łączność, koszty przetwarzania i komunikacji oraz przepustowość. Druga część to kontekst użytkownika, który koncentruje się na lokalizacji, gromadzeniu pobliskich osób, profilach użytkowników i sytuacji społecznej. Trzecia część to kontekst fizyczny, czyli oświetlenie, temperatura, hałas, poziom wilgotności i warunki drogowe. Monitorowanie sieci oparte na kontekście zapewnia wiele korzyści, takich jak przekazywanie parametrów kontekstu na wszystkich warstwach i między węzłami. Obciążenie jest rozłożone na całą sieć, aby uzyskać równoważenie obciążenia i wydłużony okres eksploatacji sieci. Modele uwzględniające kontekst mogą być wykorzystane do wykorzystania pełnego potencjału bezprzewodowej sieci sensorowej poprzez włączenie uruchomionych aplikacji w decyzje niższych warstw i dając im możliwość kontrolowania zachowania sieci]. W sieciach kontekstowych nowe aplikacje mogą składać się z istniejących aplikacji sieciowych. Rysunek przedstawia przepływ informacji kontekstowych w systemie.

Najpierw nadawca wysyła pakiety danych i informacje kontekstowe do odbiorcy. Następnie węzły pośrednie wykrywają zatory. W celu złagodzenia początkowego zatoru stosuje się scentralizowane unikanie zatorów typu hop-by-hop. Odbiorca określa krytyczny poziom pakietu na podstawie informacji o kontekście nadawcy. Poziom krytyczny i informacja zwrotna o szybkości sieci są przekazywane do nadawcy. Następnie nadawca określa szybkość wysyłania i dołącza poziom krytyczny do pakietów wychodzących. Gdy wszystko zostanie ukończone, węzły pośrednie ustalają priorytety pakietów .