Istnieje znacząca klasa aplikacji, które pojawiają się codziennie, takie jak udostępnianie informacji, aukcje internetowe i gry multimedialne. Aplikacje te charakteryzują się dużą i dynamicznie zmieniającą się liczbą autonomicznych klientów zaangażowanych w komunikację wielostronną, szeroką dystrybucją geograficzną, dynamicznymi, nieprzewidywalnymi wzorcami interakcji i wysokim współczynnikiem ruchu komunikatów. Doprowadziło to do opracowania nowego rodzaju zaawansowanej infrastruktury komunikacyjnej do obsługi aplikacji tej klasy, zwanych monitorowaniem sieci opartym na zawartości. Sieć oparta na treści to sieć komunikacyjna oparta na nowatorskim modelu usług bezpołączeniowych

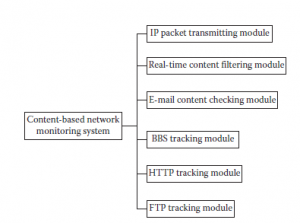

Powyższy rysunek pokazuje, że monitorowanie sieci w oparciu o zawartość obejmuje monitorowanie wszystkich pakietów wchodzących i wychodzących z sieci. Śledzi również i przywraca protokoły. W celu monitorowania użytkowników wewnętrznych i śledzenia stanu sieci funkcja systemu obejmuje głównie sześć modułów. Transmisja pakietów IP ma miejsce, gdy hosty wewnętrzne próbują uzyskać dostęp do zewnętrznych zasobów sieciowych; najpierw muszą wysłać żądanie danych do bramy filtru zawartości. Brama zdecyduje wtedy, czy przesłać te dane, czy nie. Filtrowanie treści w czasie rzeczywistym jest podstawowym modułem i może sprawdzać całą zawartość danych w bramie i poza nią. Sprawdzanie treści wiadomości e-mail to kolejny moduł, który koncentruje się na wiadomościach e-mail wysyłanych do użytkowników sieci wewnętrznej za pośrednictwem protokołu SMTP. E-maile będą przekierowywane do serwera filtrującego e-maile przez bramę, a serwer filtrujący e-maile będzie sprawdzał osobno tytuł, teksty i załączniki. BBS oznacza system tablic ogłoszeń i jest modułem, który może rejestrować wszystkie operacje, gdy użytkownik loguje się, przegląda dane i przesyła dane. Moduł śledzenia HTTP może przechowywać wszystkie strony internetowe przeglądane przez użytkowników na dysku twardym. Umożliwia to administratorowi śledzenie, które informacje zostały wprowadzone przez użytkownika i które witryny sieci Web odwiedził. Może również wyodrębnić tajną treść z informacji przesłanych przez użytkownika. Moduł śledzenia FTP to brama filtrująca zawartość, która może rejestrować wszystkie operacje FTP użytkownika, w tym nazwę użytkownika logowania, hasło, nazwę pliku i zawartość pliku.

Klienci deklarują swoje cechy sieci za pomocą predykatów; jest to po prostu profil opisujący interesy klienta. Określona wiadomość jest dostarczana do określonego klienta, jeśli predykat klienta zastosowany do zawartości informacyjnej wiadomości jest prawdziwy. Jest to predykat, który określa, które komunikaty będą przepływać do klienta przez sieć i stanowi podstawę funkcji routingu i przesyłania dalej. Dlatego sieć oparta na treści jest nowym paradygmatem sieci, który przeszedł od tradycyjnej konfiguracji adresu docelowego (tj. Zorientowanej na adres) do większej identyfikowalności interesów docelowych odbiorców, co ma bardziej pouczające znaczenie dla aplikacji. Przykładem routingu opartego na treści może być mechanizm używany w klastrach serwerów WWW do mapowania żądań HTTP do poszczególnych serwerów w klastrze. Nazywamy ten mechanizm routingiem opartym na treści, ponieważ każde żądanie HTTP jest kierowane przez jakąś bramę (np. Serwer główny, program planujący lub przełącznik) do określonego serwera na podstawie treści żądania. Analiza treści jest bardzo ważna w monitorowaniu sieci, ponieważ umożliwia pomyślne działanie sieci poprzez odbieranie i wysyłanie informacji. Wszystkie pakiety IP zawierają zawartość, taką jak wersja, typ usługi, całkowita długość, identyfikacja, flagi, przesunięcie fragmentów, czas wygaśnięcia, protokół, suma kontrolna nagłówka, źródłowy adres IP, docelowy adres IP, opcje i informacje uzupełniające. Informacje te są niezbędne, aby komunikacja była monitorowana w sposób informacyjny i uważny, zgodnie z zawartością pakietów, które są prawidłowo wysyłane i odbierane. IDS są oparte na sygnaturach; jest to reguła, która sprawdza pakiet lub serię pakietów pod kątem określonej „zawartości”, takiej jak dopasowania w nagłówku pakietu lub informacje o ładunku danych. Podpisy są opracowywane z zawartością w celu sprawdzenia zawartości pakietu pod kątem dopasowania; wymaga to zajrzenia do zawartości pakietu, a także do nagłówków pakietów. Istnieje kilka korzyści z monitorowania sieci w oparciu o zawartość; kontrola przeciążenia uwzględniająca zawartość może pomóc pakietom zminimalizować wpływ zniekształceń i opóźnić terminy pakietów w celu uzyskania lepszej przepustowości w sieci [29]. Ze względu na podobieństwa między predykatami, jeśli do sieci zostanie dodany nowy klient, którego predykat jest podobny do innego predykatu, nie ma potrzeby ogłaszania nowego predykatu, ponieważ już istnieje. Jeśli chodzi o korzyści związane z routingiem w monitorowaniu sieci opartym na zawartości, istniejące protokoły są wykorzystywane do wykrywania i utrzymywania podstawowych informacji o topologii sieci (np. Protokoły wektora odległości i stanu łącza). Decyzje dotyczące routingu są destylowane w tabelach przekazywania znajdujących się w każdym routerze opartym na treści. W tradycyjnych sieciach podstawowa sieć oparta na zawartości jest usługą wymagającą najwyższych nakładów.