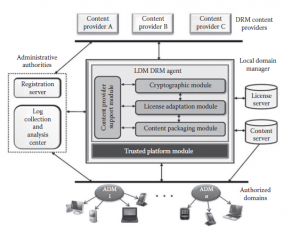

Technologie DRM skupiły się na ochronie praw autorskich poprzez wiązanie treści cyfrowych z urządzeniem. Ogranicza to konsumentowi płynny dostęp do treści cyfrowych na wielu urządzeniach. Jednak użytkownik może być zainteresowany uzyskaniem dostępu do treści cyfrowych, które kupił na wielu urządzeniach, takich jak laptop, telewizor i telefon komórkowy, które posiada, lub udostępnieniem tych treści swoim znajomym lub członkom rodziny. Jednak powoduje to poważne problemy z zaufaniem dla właścicieli treści, ponieważ zawartość może być nadużywana. Większość systemów DRM nie jest ani znormalizowana, ani interoperacyjna. Ogólnie rzecz biorąc, każdy dostawca treści wykorzystuje własne technologie do ochrony swoich treści cyfrowych, nie zważając na ich współdziałanie z systemami DRM innych właścicieli treści lub nie mając na to żadnego znaczenia. Na przykład system FairPlay DRM firmy Apple spowodował, że wielu użytkowników iPodów narzekało na niemożność odtwarzania plików muzycznych zakupionych w innych serwisach internetowych. W rzeczywistości konsumenci są skłonni zapłacić wyższą cenę za więcej praw użytkowania i interoperacyjność treści na wielu urządzeniach. Brak interoperacyjności niepokoi nie tylko konsumentów, ale także dostawców treści, ponieważ niezadowoleni klienci mogą spowodować powolny rozwój branży cyfrowej. Dzięki interoperacyjnym architekturom DRM dostawcy treści mogą potencjalnie dotrzeć do większej liczby klientów, ponieważ ich zawartość będzie dostępna dla dowolnego zgodnego urządzenia lub aplikacji. Różni badacze zajmowali się problemami interoperacyjności DRM na różne sposoby. MPEG-21 wprowadził architekturę i interfejsy między narzędziami do zarządzania własnością intelektualną a narzędziami ochrony (IPMP). IPMP to standard DRM MPEG. W takim przypadku użytkownik końcowy musi pobrać i zainstalować odpowiednie narzędzia DRM, gdy wymagana jest interoperacyjność DRM. Jednak ten mechanizm nie jest odpowiedni dla urządzeń końcowych o mniejszych możliwościach przetwarzania lub łączności sieciowej. Zaproponowano mechanizmy, w których lokalny podmiot pośredniczący, funkcjonalnie usytuowany w sieci domowej, dokonuje tłumaczenia treści i licencji na urządzenia domowe. Jednak w tym podejściu brakuje zaufanej struktury, ponieważ dostawcy zawartości nie mogą kontrolować tłumaczenia treści po wydaniu licencji na zawartość. Stąd Nam i inni zaproponowali podejście w zakresie interoperacyjności, w którym urządzenia końcowe pełnią funkcję translacji DRM. Jednak takie podejście nie zapewnia pełnego zaufania dostawcom zawartości. Dzieje się tak, ponieważ w tym przypadku urządzenia końcowe dokonują translacji treści ze źródłowego formatu DRM na neutralny format w celu eksportu oraz z neutralnego formatu na docelowy format DRM w celu importu. Innym podejściem do uzyskania interoperacyjności jest korzystanie z internetowych stron trzecich. W Coral DRM strona trzecia online zapewnia mechanizm tłumaczenia licencji. Coral dzieli normalne transakcje licencyjne na dwie fazy. W pierwszej fazie nabywane są prawa do treści zakodowane w niezależnym od DRM tokenie praw. W drugiej fazie realizowane są prawa nabyte w natywnej technologii DRM. Używany jest internetowy podmiot brokerski, który działa jako zaufane środowisko. Ta jednostka przekazuje komunikaty związane z zarządzaniem prawami między dwoma różnymi agentami DRM urządzeń klienckich. Żąda przepakowania surowej zawartości cyfrowej ze źródłowego formatu DRM i wysyła odebraną surową zawartość cyfrową do docelowego formatu DRM w celu przepakowania przez agenta DRM docelowego urządzenia klienckiego. Jednak ten mechanizm wymaga od dostawców zawartości zaufania do brokera, że nie nadużywa on nieprzetworzonych treści lub komunikatów. W ref. [30] podano mechanizm interoperacyjności, który umożliwia dostawcom treści wyznaczenie serwera proxy do ponownego szyfrowania treści. Jednak schemat ten nie zapewnia również zaufania dostawcom zawartości, ponieważ nie mogą oni kontrolować działań związanych z tłumaczeniem i redystrybucją serwera proxy. Złośliwy serwer proxy może udostępniać delegowane możliwości ponownego szyfrowania innemu złośliwemu podmiotowi lub może nadużywać swoich praw do tłumaczenia. W związku z tym możemy wywnioskować, że w Refs. [28,29], wymagane jest istnienie TTP podłączonego do sieci. Ponadto do żądania tłumaczeń wymagana jest ciągła łączność online dla każdego urządzenia. Nie zostały jeszcze wypracowane satysfakcjonujące mechanizmy zapewniające zaufanie podmiotu pośredniego oraz zapewniające bezpieczną i legalną dystrybucję i udostępnianie różnych treści z obsługą DRM. Zaproponowano mechanizm współdziałania wykorzystujący pośredni system brokerski zwany lokalnym menedżerem domeny (LDM) dla architektury wielodomenowej składającej się z kilku autoryzowanych domen. Zaproponowaną przez autorów architekturę wielodomenową przedstawiono na rysunku .

W takim przypadku LDM nie musi być stroną zaufaną, aby zapewnić interoperacyjną dystrybucję treści i usługi adaptacyjne w wielu autoryzowanych domenach. Ten schemat zapobiega wszelkiej nielegalnej dystrybucji treści i tłumaczeniu na inne formaty obsługiwane przez DRM przez LDM przy użyciu mechanizmów kryptograficznych, koncepcji licencji na tłumaczenie i dystrybucję oraz mechanizmów bezpiecznego zarządzania kluczami przy użyciu TPM. Dostawcy treści mogą kontrolować tłumaczenie i dystrybucję swoich treści, określając dozwoloną liczbę tłumaczeń i dopuszczalne docelowe systemy DRM, na które można tłumaczyć zawartość i licencje. W ten sposób mechanizm ten zapewnia dobry poziom zaufania dostawcom treści