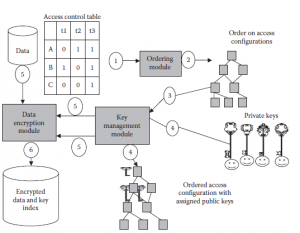

Autorzy najpierw proponują algorytm konstruowania częściowego rzędu na AC. Porządek częściowy jest reprezentowany przez zredukowany ukierunkowany graf, w którym węzły są AC, a łuki (skierowane krawędzie) łączą porównywalne elementy: od większych do mniejszych. Skonstruowany wykres, zwany V-grafem, ma dwie dodatkowe właściwości zwane warunkami V: (1) liczba łuków wchodzących do węzła wynosi 2 lub 0 oraz (2) dla dowolnych dwóch węzłów jest co najwyżej jeden węzeł, z którego łuki prowadzą do nich obu. Projekt proponowanego systemu zarządzania kluczami przedstawiono na rysunkach . Rysunek pierwszy przedstawia fazę ochrony wykonywaną przez organ centralny (CA) po stronie serwera danych.

Po pierwsze, tabela kontroli dostępu zawierająca prawa dostępu użytkowników (1) jest przetwarzana przez moduł porządkujący, który konstruuje relację kolejności na AC (2), reprezentowaną przez skierowany zredukowany V-graf. Moduł przypisywania kluczy, który jako dane wejściowe przyjmuje V-graph kontroli dostępu (3) i zwraca V-wykres kluczy publicznych i tajnych kluczy dystrybuowanych do użytkowników systemu (4), moduł szyfrowania danych szyfruje dane, wykorzystując tabelę kontroli dostępu i skonstruowany wykres klawiszy (5). Końcowym rezultatem tej fazy (6) są zaszyfrowane dane dostarczone wraz z indeksami odpowiednich kluczy deszyfrujących. Rysunek drugi przedstawia fazę zapytania wykonywaną przez użytkowników po stronie klienta.

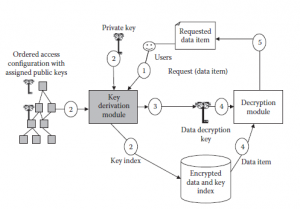

Najpierw żądanie (1) jest przetwarzane przez moduł pozyskiwania klucza. W celu uzyskania klucza deszyfrującego dla żądanych danych, z bazy danych pobierany jest indeks żądanego klucza (2), a następnie generowany jest klucz z tym indeksem (3) na podstawie schematu DH, przy użyciu klucza prywatnego użytkownika i hierarchii kluczy publicznych (2). Uzyskany klucz deszyfrujący (4) jest używany przez moduł deszyfrujący do odszyfrowania żądanych danych (4) otrzymanych z bazy danych. Zalety. Jest to pierwsza tego rodzaju praca polegająca na zaproponowaniu rozwiązania do generowania kluczy zaprojektowanego specjalnie do kontroli dostępu. Proponowane rozwiązanie eliminuje potrzebę tworzenia wielu kopii kluczy danych i zmniejsza ilość miejsca wymaganą przez użytkownika do jednego klucza. Poprawę osiąga się poprzez zastosowanie proponowanego schematu generowania klucza DH. Rozwiązanie ogranicza również wymagany rozmiar informacji publicznej. Ograniczenia. Budowa algorytmu i schematów generowania jest bardzo złożona i kosztowna. Ponownie, aktualizacje praw dostępu powodują przebudowę hierarchii i obowiązkowe generowanie kluczy, co w większości przypadków prowadzi do ponownego wprowadzenia danych.