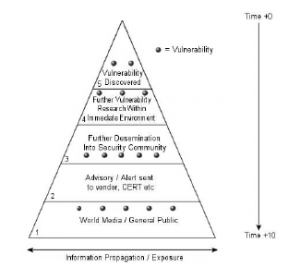

Ze względu na naturę ujawniania podatności naiwne byłoby zakładanie, że dany przeciwnik znajduje się w tym samym punkcie piramidy ujawniania danej luki. Musimy jednak przypomnieć sobie, że kiedy dokonujemy charakteryzacji przeciwnika, jest to na podstawie ataku. Innymi słowy, to, co tak naprawdę próbujemy ocenić, to „średnie” lub złożone umiejscowienie

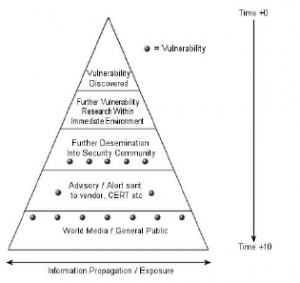

przeciwnika w piramidzie ujawniania w celu zmierzenia typowych poziomów inhibitorów, takich jak postrzegane prawdopodobieństwo sukcesu przy danej próbie. Aby lepiej zademonstrować ten punkt, rysunki 3.11 i 3.12 przedstawiają złożone rozmieszczenie dla dwóch całkowicie różnych typów przeciwników.

Rysunek przedstawia piramidę ujawniania wraz z punktami, w których pojedynczy przeciwnik został umieszczony w odniesieniu do wielu luk w zabezpieczeniach. Tego rodzaju wynik jest typowy dla przeciwników, którzy mają pewien stopień interakcji ze społecznością zajmującą się bezpieczeństwem, ale nie w takim stopniu, w jakim odkrywają własne luki w zabezpieczeniach. Chociaż nie jest to zasugerowane, najprawdopodobniej nie opracują własnego kodu potwierdzającego koncepcję (exploit) w celu wykorzystania przedstawionych luk w zabezpieczeniach. średnie ”wartości dla inhibitorów, na które mają wpływ możliwości techniczne. W celu zademonstrowania tej teorii wartości punktacji zostały przypisane do odpowiednich sekcji, na które podzielono diagram ostrosłupowy. Oprócz tego, niektóre przykładowe wartości wcześniej omówionych inhibitorów zostały przypisane wartościom wyświetlanym w piramidzie dla odpowiednich kategorii. (Zwróć uwagę, że wysoka liczba oznacza wysokie, postrzegane prawdopodobieństwo).

Trzeba przyznać, że liczby te są raczej arbitralne, dopóki nie umieścimy ich w kontekście poprzez porównanie z drugim przykładem przeciwnika, którego umiejscowienie w piramidzie ujawnień jest bardziej typowe dla osoby głęboko osadzonej w społeczności zajmującej się bezpieczeństwem informacji i jest o wiele bardziej prawdopodobne, że brać udział w opracowywaniu kodów weryfikacji koncepcji, aby wykorzystać nowo odkryte luki w zabezpieczeniach. Należy pamiętać, że pomimo zaangażowania przeciwnika w społeczność zajmującą się bezpieczeństwem, szereg luk w zabezpieczeniach pozostaje na samym dole piramidy ujawniania, ponieważ jest prawie niemożliwe, aby jeden przeciwnik był zaangażowany w odkrycie lub badanie każdej luki. – warunek wstępny, jeśli każde umieszczenie powinno znajdować się w kierunku szczytu miernika piramidy