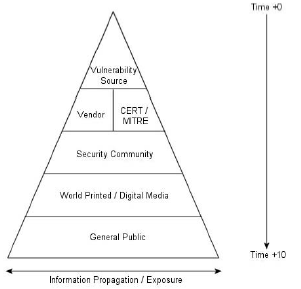

Kiedy mówimy o ujawnianiu luk w zabezpieczeniach, jednym z pierwszych modeli, na które zwracamy uwagę, jest „metryka piramidy”. Piramida jest używana, ponieważ mówi się, że jej rosnąca szerokość od góry do dołu (oś X) jest reprezentatywna dla zwiększonego rozkładu informacji dotyczących podatności w odniesieniu do czasu, a zatem czasu jest reprezentowany przez oś Y. Mówiąc prościej, im szersza piramida, tym więcej osób wie o danej luce. Rysunek 3.9 przedstawia miarę piramidy ujawniania w świetle ujawnienia luki w praktyce, takiej jak pełne odpowiedzialne ujawnienie.

Metryka piramidy najwyraźniej działa dobrze jako pomoc wizualna; Jednak do tej pory mieliśmy do czynienia z ujawnianiem podatności i konsekwencjami ujawnienia podatności w świetle osoby znajdującej się niżej w piramidzie niż „źródło” luki (osoby, które ujawniają informacje pierwotne). Robiąc to, popełniamy fatalny błąd – osoba ujawniająca lukę prawie nigdy nie jest rzeczywistym źródłem luki (tym, kto odkrył jej istnienie). Aby naprawić ten błąd, rozważmy następującą ulepszoną wersję piramidy ujawnień.

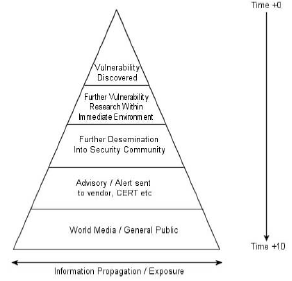

Powyższy rysunek przedstawia nową i ulepszoną wersję piramidy ujawniania informacji, która obejmuje dwa dodatkowe podstawowe punkty rozpowszechniania informacji:

* Faktyczne wykrycie luki

* Badania, które mają miejsce w celu wykrycia luki w zabezpieczeniach, wraz z dalszymi badaniami szczegółowymi, takimi jak możliwe sposoby wykorzystania luki (wektory ataku) oraz, częściej niż nie, tworzenie programu (znanego jako exploit) ), aby udowodnić pierwotną koncepcję, że problem można rzeczywiście wykorzystać, a zatem stanowi on podstawę oprogramowania, a nie „tylko błąd oprogramowania”