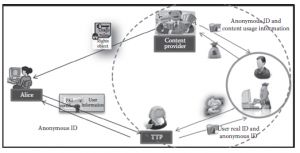

Postępy w technologiach DRM w znacznym stopniu kontrolowały naruszenia praw autorskich do treści cyfrowych. Doprowadziło to jednak do naruszenia prywatności zaangażowanych podmiotów. Dystrybutorzy i użytkownicy systemu dystrybucji treści cyfrowych muszą być odpowiedzialni za wszelkie niewłaściwe wykorzystanie zakupionych treści i licencji. Odpowiedzialność osiąga się poprzez śledzenie użytkowania i monitorowanie poprzez transakcje nabywania licencji i mechanizmy uwierzytelniania użytkownika. Jednak te mechanizmy odpowiedzialności wpływają na prywatność użytkowników, ponieważ ujawniają powiązania między użytkownikami, kupowane przez nich treści i wzorce korzystania z nich. Dane te mogą być później wykorzystywane do generowania szczegółowych profili użytkowników i ich działań, które mogą być nadużywane przez dostawców treści. Aby zapewnić zaufanie użytkownikom, kilku autorów zaproponowało mechanizmy dystrybucji treści chroniące prywatność dla DRM. Jednak odpowiedzialność i prywatność nie zostały jeszcze rozpatrzone łącznie w zadowalający sposób przez żadnego z autorów. Niektóre z istniejących mechanizmów dystrybucji treści, które dbają o odpowiedzialność i prywatność, wymagają od użytkownika zaufania stronie trzeciej. Podczas gdy inne schematy unikają zaufanych stron trzecich (TTP) wykorzystujących złożone prymitywy kryptograficzne, takie jak dowody o zerowej wiedzy, i nie spełniają wielu pożądanych właściwości zabezpieczeń DRM. TTP to podmiot, który ułatwia interakcje między dwiema stronami, które mają zaufanie do osoby trzeciej. W systemach opartych na TTP podmioty wykorzystują zaufanie do zabezpieczania swoich interakcji. Jednak w prawdziwym życiu TTP może stać się złośliwy. Złośliwy scenariusz strony trzeciej przedstawiono na rysunku.

W DRM należy unikać mechanizmów dystrybucji treści opartych na TTP, ponieważ użytkownicy nigdy nie mogą być pewni, że ich prywatność będzie chroniona przez te podmioty. Zaproponowano mechanizm wykorzystujący tożsamość anonimowości w celu zapewnienia prywatności. Jednak aby uzyskać identyfikator anonimowości, użytkownicy będą musieli ufać serwerowi uwierzytelniania. Jednak złośliwe uwierzytelnianie serwera może łączyć wszystkie identyfikatory anonimowości z tożsamościami użytkowników. Jednak aby unieważnić użytkownika z przyszłego wykorzystania, dostawca treści będzie musiał współpracować z urzędem certyfikacji w celu powiązania identyfikatora anonimowości z rzeczywistą tożsamością użytkownika. Osłabia to prywatność użytkowników, ponieważ zaufane strony mogą zmawiać się z niewinnymi użytkownikami. Złożone podstawy kryptograficzne, takie jak „weryfikowalne udostępnianie tajemnic”, „dowody o zerowej wiedzy” i „kapsuła czasu” zostały użyte w celu zaprojektowania systemu ochrony prywatności na potrzeby dystrybucji treści. Jednak ten schemat wymaga zaufania użytkownika i dwóch organów odwoławczych. Niektórzy zaproponowali mechanizmy dystrybucji treści z zachowaniem prywatności bez korzystania z zaufanych stron trzecich.. Sun wykorzystuje mechanizm zwany restrykcyjną metodą częściowego podpisu ślepego w celu zachowania prywatności treści cyfrowych. Jednak w tym schemacie nie można wyśledzić ani odwołać szkodliwych użytkowników. W niektórych schematach, takich jak e-gotówka] i k-krotnie anonimowe uwierzytelnianie, prywatność użytkownika ulega załamaniu, gdy użytkownik wykonuje operację uwierzytelniania więcej niż określoną liczbę razy powyżej wartości progowej. Jednak głównym ograniczeniem tego mechanizmu jest to, że wymaga on wielu rund komunikacji i zakłada, że użytkownik ma nieograniczoną moc obliczeniową. Dystrybucja treści wspiera jednocześnie odpowiedzialność i prywatność. W związku z tym zapewnia zaufanie zarówno dostawcom treści, jak i konsumentom, ponieważ właściciele treści mogą rozliczać się z wykorzystania ich treści przy jednoczesnej ochronie prywatności konsumentów. Ponadto autorzy wykorzystali proste prymitywy kryptograficzne, takie jak ślepe odszyfrowanie i łańcuch skrótów, aby skonstruować proponowany system. Autorzy osiągnęli w swoim programie mechanizm odwołań z zachowaniem prywatności. Zachowuje to anonimowość użytkownika nawet po odwołaniu tego użytkownika z powodu jego niewłaściwego zachowania.