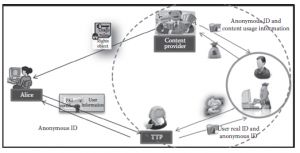

Cyfrowe znaki wodne zostały użyte do ochrony i zapobiegania kopiowaniu treści multimedialnych. Zapewnia to zaufanie właścicielom treści w systemach DRM podczas dystrybucji ich zawartości. Ochrona przed kopiowaniem i odstraszanie za pomocą cyfrowych znaków wodnych są osiągane poprzez wstawianie unikalnego znaku wodnego do każdej kopii sprzedawanych treści cyfrowych. Zaproponowano szereg technik znakowania wodnego dla różnych typów treści cyfrowych, takich jak obrazy, pliki wideo, audio i pliki tekstowe. Techniki znakowania wodnego można ogólnie podzielić na solidne i delikatne mechanizmy znakowania wodnego. Celem solidnej techniki znakowania wodnego jest przeciwstawienie się kilku atakom, takim jak przetwarzanie sygnału i zniekształcenia geometryczne treści cyfrowych. Z drugiej strony celem delikatnego znaku wodnego jest wykrycie nawet niewielkich zmian w treści cyfrowej. Solidne znaki wodne zapobiegają nielegalnemu kopiowaniu i udostępnianiu treści cyfrowych, a tym samym zapewniają zaufanie właścicielom treści. Delikatne znaki wodne zapewniają ochronę autentyczności treści, a tym samym dają konsumentom zaufanie co do autentyczności wykorzystywanych przez nich treści. Informacje o znaku wodnym osadzone w treści cyfrowej można wykryć lub wyodrębnić za pomocą algorytmu wykrywania lub ekstrakcji. Ten proces wykrywania lub ekstrakcji może wymagać tajnego klucza. Ważną właściwością znaku wodnego jest jego odporność na zniekształcenia treści cyfrowych. Oznacza to, że znak wodny powinien być wykrywalny / możliwy do wyodrębnienia z zawartości, która została poddana zwykłym operacjom przetwarzania sygnału, takim jak filtrowanie, kompresja stratna, dodawanie szumów, manipulacja histogramem i różne transformacje geometryczne. Algorytmy znaków wodnych do ochrony praw autorskich, pobierania odcisków palców lub kontroli dostępu muszą spełniać standardowe właściwości zabezpieczeń. Oznacza to, że osoba atakująca, która zna wszystkie szczegóły algorytmu osadzania z wyjątkiem tajnego klucza, nie powinna być w stanie usunąć ani zniszczyć znaku wodnego w sposób niemożliwy do wykrycia. Informacje o znaku wodnym osadzone w treści zwanej pojemnością mogą mieć zaledwie jeden bit lub kilkaset bitów. Innym ważnym aspektem znakowania wodnego jest złożoność obliczeniowa algorytmów osadzania i ekstrakcji. Niektóre aplikacje, takie jak znakowanie obrazów znakami wodnymi w aparatach cyfrowych w celu wykrywania manipulacji, wymagają, aby proces osadzania był tak szybki i tak prosty, jak to tylko możliwe, podczas gdy proces ekstrakcji może być bardziej czasochłonny. W innych aplikacjach, takich jak wyodrębnianie napisów z cyfrowego wideo, proces ekstrakcji musi być bardzo szybki. Memon i Wong opisali mechanizm znakowania wodnego kupującego i sprzedającego wykorzystujący homomorficzne kryptosystemy klucza publicznego. W tym przypadku sprzedawca najpierw osadza informacje o swoim znaku wodnym w treści, a następnie osadza transformację (permutację) informacji o znaku wodnym kupującego w treści już oznaczonej znakiem wodnym i przekazuje otrzymaną treść kupującemu. Katzenbeisser zaproponował protokół znaku wodnego kupującego i sprzedającego, który nie wykorzystuje homomorficznego mechanizmu szyfrowania klucza publicznego, a zamiast tego używa bezpiecznego mechanizmu osadzania znaku wodnego opartego na częściowym szyfrowaniu. W wielostronnym, wielopoziomowym systemie dystrybucji treści, system znaków wodnych musi budzić zaufanie stron, takich jak właściciele treści, dystrybutorzy i konsumenci. Obejmuje to ochronę praw właściciela, dystrybutorów i konsumentów. Właściciel, dystrybutorzy i konsumenci zaufaliby systemowi tylko wtedy, gdyby mogli udowodnić swoją rolę, gdyby byli częścią łańcucha dystrybucji treści. Z drugiej strony powinno istnieć zabezpieczenie przed fałszywymi ramami przez jakąkolwiek stronę, która nie była częścią łańcucha dostaw treści. Ponadto, aby zapewnić zaufanie, wszystkie strony w łańcuchu dystrybucji musiały wnieść swój wkład w sygnał znaku wodnego swoim właściwym udziałem. Naiwne podejście do znakowania wodnego w wielostronnym, wielopoziomowym systemie dystrybucji treści polega na tym, że każda ze stron umieszcza informacje o swoim znaku wodnym indywidualnie w treści, gdy i kiedy dotrze do niej. Jednak to podejście w dużym stopniu pogarsza jakość powstałej treści ze względu na obecność wielu sygnałów znaku wodnego w treści. Zmniejsza to również poziom zaufania systemu DRM, ponieważ kwestie bezpieczeństwa podmiotów, takie jak dowód ich zaangażowania, niezaprzeczalność zaangażowania i ochrona przed fałszywym ramowaniem, nie będą odpowiednio zadbane. Innym podejściem w tym przypadku jest zastosowanie protokołu znaku wodnego kupujący-sprzedający między każdą parą wchodzących w interakcję (kupujący i sprzedający) stron. Jednak nie jest to również pożądane, ponieważ jakość wynikowej treści pogorszy się z powodu osadzenia wielu informacji o znaku wodnym w treści. Zaproponowano mechanizm osadzania tylko jednego sygnału znaku wodnego w treści w oparciu o informację o znaku wodnym generowaną wspólnie przez wszystkie strony w łańcuchu dystrybucji treści za pomocą TTP (serwera licencji). Takie podejście nie tylko minimalizuje ilość znaku wodnego w treści, ale także dba o obawy związane z bezpieczeństwem zaangażowanych stron. Zapewnia to zaufanie wszystkim stronom w łańcuchu dystrybucji treści. Te informacje dotyczące wspólnego znaku wodnego są generowane przy użyciu chińskiego twierdzenia o resztach. W tym przypadku tożsamości wszystkich podmiotów są blokowane przy użyciu chińskiego twierdzenia o pozostałościach jako znaku wodnego, a następnie osadzane w treści. W ten sposób program ten dba o bezpieczeństwo wszystkich zaangażowanych stron i zapewnia zaufanie wszystkim stronom. Tożsamość wszystkich uczestników można określić na podstawie sygnału znaku wodnego poprzez odwrotne obliczenie relacji zgodności w chińskim twierdzeniu o resztach. W przypadku, gdy właściciel lub dystrybutorzy znajdą nieautoryzowaną kopię, mogą zidentyfikować zdrajców z pomocą sędziego. Jako przyszły kierunek badań, protokoły mogą zostać ulepszone poprzez zmniejszenie zależności od serwera licencji. Ponadto w tym schemacie informacje o znaku wodnym są obliczane jako podpisy cyfrowe. Protokoły mogą stać się bardziej wydajne obliczeniowo, jeśli zostaną zastąpione innymi, łatwymi do zweryfikowania informacjami dotyczącymi znaku wodnego.