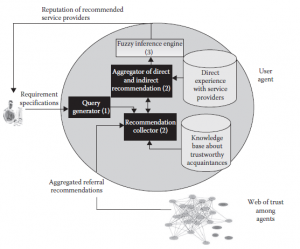

Tutaj, w naszej proponowanej strukturze, klient użytkownika stosuje dwa rodzaje zaleceń przy podejmowaniu decyzji między dostawcami usług, które wyjaśniono w następujący sposób:

- Rekomendacja bezpośredniej interakcji

- Rekomendacja dotycząca interakcji z rekomendacjami

Zaufanie w Cyberspace : Zalecenia dotyczące bezpośredniej interakcji

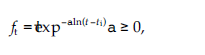

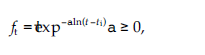

Rekomendacje dotyczące interakcji bezpośredniej, będące cennym źródłem informacji, były wykorzystywane we wcześniejszych badaniach [6,14] do wyliczenia zaufania, bazując na bezpośrednich doświadczeniach agenta z usługodawcą. Ale w naszej pracy konkretnie omawiamy wpływ różnych czynników na te informacje przed ich użyciem. Jednym z takich czynników jest czynnik skutku czasowego. Twierdzimy, że gdy zaufanie zanika z czasem, stare rekordy interakcji stają się mniej ważne niż bieżące, dlatego każdemu rekordowi interakcji przypisujemy wagę czasową. Wówczas współczynnik efektu czasowego (ft) zdefiniowany za pomocą następującego równania nada większą wagę niedawnemu doświadczeniu agenta.

gdzie:

zmienna α jest zależna od aplikacji i może być dostosowywana zgodnie z wymaganiami aplikacji, to znaczy, jeśli przeszłe interakcje są nadal cennym źródłem informacji, to przypisuje mniejszą wartość do α, w przeciwnym razie większy nacisk na najnowsze informacje można położyć przy użyciu dużej wartości α(t – ti) pokazuje różnicę czasu między czasem interakcji (t) a czasem rekomendacji (ti)

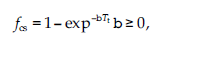

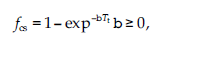

Innym czynnikiem, którego użyliśmy, jest współczynnik czasu trwania usługi (fcs). Służy on do przypisywania większej wagi transakcjom ekspansywnym, to znaczy doświadczenie usługowe nabyte po dłuższym okresie świadczenia usługi jest cenniejsze niż krótkotrwałe i można je zapisać matematycznie w następujący sposób:

gdzie:

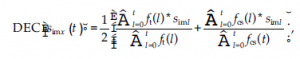

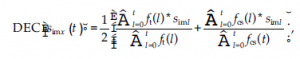

b jest stałą wybraną do kontrolowania nachylenia krzywej wykładniczej, Tt oznacza całkowity czas, na jaki usługa została nabyta. Ważne znaczenie czynnika wpływającego na czas trwania usługi polega na tym, że zniechęci on usługodawców do zdobycia reputacji poprzez świadczenie usług dobrej jakości przez krótki czas, a następnie wykorzystanie tej reputacji poprzez defraudację długoterminową lub kosztowną. usługi. Zastosowanie tych dwóch czynników do doświadczenia atrybutu usługi daje ważony składnik bezpośredniego doświadczenia (DEC), jak zapisano w poniższym równaniu, do wykorzystania w obliczaniu zaufania.

gdzie:

simx(t) pokazuje średnią ważoną agregację atrybutu si mth usługodawcy w momencie żądania t, wykonaną przez agenta x. Ta sama procedura jest powtarzana w celu agregacji każdego z n atrybutów mth usługodawcy i dostarcza go do modułu agregatora jako bezpośrednie doświadczenie agenta.