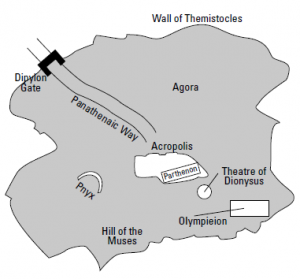

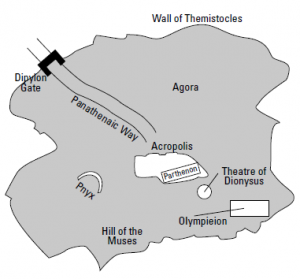

Temistokles, człowiek, który odegrał ogromną rolę w bitwie pod Salaminą i przekonał Ateńczyków do opuszczenia miasta, wniósł jeszcze większy wkład w grecką politykę po wojnach perskich. Podczas tworzenia Ligi Deliańskiej Temistokles skłonił Ateńczyków do rozpoczęcia odbudowy murów ich miasta. Aby wyobrazić sobie wielkość tego przedsięwzięcia, spójrz na plan na rysunku. Nie wiemy, jak wysokie lub grube były te mury, ale miały około czterech mil długości. Niektóre części są nadal zachowane, a jeśli pójdziesz do Muzeum Marynarki Wojennej w Atenach, możesz zobaczyć ich część. Rysunek przedstawia Ateny około 450 roku p.n.e.

W tym momencie mury Temistoklesa zostały połączone z „Długimi Murami”, które łączyły Ateny z ich portem Pireus. Oznaczało to, że mury obronne miasta Aten zostały zniszczone podczas dwóch spustoszeń przez Persów (wandalizmu i grabieży przez najeźdźców) dokonanych w ciągu ostatnich 25 lat. Posunięcie odbudowy murów było wówczas bardzo kontrowersyjne. Spartanie (kto jeszcze?) zaprotestowali przeciwko planowi Temistoklesa, twierdząc, że jest on sprzeczny z duchem porozumienia, które sprowadziło wiele państw greckich razem, by pokonać Persję. Z pewnością, sugerowali Spartanie, zniszczenie ateńskich murów było bardziej odpowiednim symbolem teraz, gdy wszystkie państwa greckie ufały sobie nawzajem. Bardziej prawdopodobne, że Spartanie obawiali się rosnącej potęgi Aten i wiedzieli, że duże mury utrudnią pokonanie miasta w otwartej wojnie, ponieważ będzie ono bardziej w stanie wytrzymać oblężenie. W każdym razie Ateńczycy zignorowali protesty Spartan i kontynuowali budowę! Zebranie niezbędnej ilości kamienia i materiałów było ogromnym zadaniem. Historyk Tukidydes opisuje, do jakiego stopnia niektórzy Grecy musieli się udać:

Tymczasem mur powinien wybudować cała ludność miasta, nie oszczędzając ani budynków prywatnych, ani publicznych, które mogą się przydać w pracach, ale wszystko burząc. . .

Projekt trwał 20 lat. Do roku 450 r. p.n.e. mury otoczyły całe Ateny, a także duży port w Pireusie. Ateńczycy następnie zbudowali „Długie Mury”, które połączyły port i miasto. Żadne inne państwo greckie nie mogło pochwalić się taką obroną. był całkowicie otoczony murami obronnymi.

Ateńskie budownictwo poszło jeszcze dalej, wydając pieniądze na budynki w mieście. W tym okresie Ateńczycy zbudowali Partenon na Akropolu i wiele innych budynków , które przyciągnęły ogromną liczbę artystów i poetów.