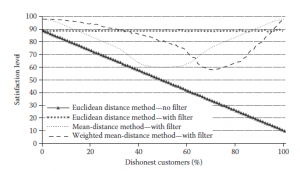

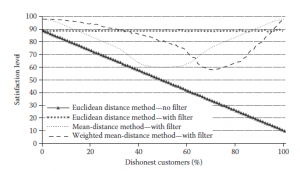

Rysunek pokazuje SL jako wzrost liczby nieuczciwych klientów dla różnych poziomów tolerancji

Zmierzyliśmy tolerancję jako dopuszczalne odchylenie PPV od APV. Umożliwiając różnym systemom handlu elektronicznego wymuszanie określonego poziomu tolerancji, udowodniono elastyczność naszej architektury kontekstowej. Dopuszczalna różnica PPV od APV determinuje nachylenie krzywej, podczas gdy my ustaliliśmy pozostałe parametry pokazane poniżej

Parametr: Opis

Liczba domen: 20

Liczba klientów: 5000

Liczba produktów: 100

Odsetek nieuczciwych klientów: 0–100

Czujniki: bliskość lub lokalizacja

Topologia: siatka

Mobilność (klientów): Losowy spacer o dużej mobilności

Kanał: bezprzewodowy

Zasięg transmisji: 100 m

Rysunek powyższy pokazuje, że przy 0% tolerancji SL jest bardzo wrażliwy na odsetek nieuczciwych klientów. Ta wrażliwość maleje wraz ze wzrostem tolerancji. Tolerancja 0% oznacza, że PPV musi być takie samo jak APV. Z rysunku można zauważyć, że 20% tolerancja ma zalety niskiego i wysokiego odsetka nieuczciwych klientów. Dlatego w pozostałej części eksperymentów oceniających przyjmujemy 20% jako podstawę. Rysunek poniżej przedstawia SL dla pięciu rozwiązań zagrożenia zaufania.

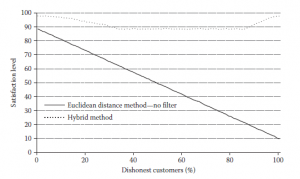

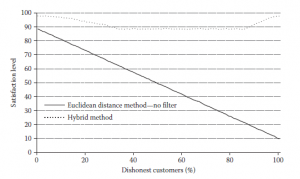

Jednak na SL duży wpływ ma odsetek nieuczciwych informacji zwrotnych ze strony klientów. Wyniki pokazują, że algorytm 4 działa lepiej, gdy odsetek nieuczciwych klientów jest mniejszy niż 35%, algorytm 2 działa lepiej, gdy odsetek nieuczciwych klientów wynosi od 35% do 85%, a algorytm 3 działa lepiej, gdy odsetek nieuczciwych klientów jest wyższy niż 85%. Rysunek przedstawia metodę hybrydową, która dostosowuje swoje zachowanie w zależności od odsetka nieuczciwych klientów w systemie e-commerce.

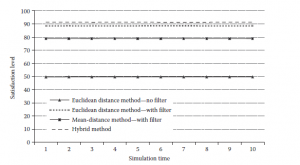

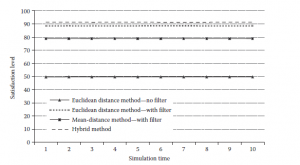

Wykreśliliśmy wydajność metody hybrydowej w stosunku do wydajności Algorytmu 1, którego używamy jako przypadku bazowego, ponieważ Algorytm 1 wykorzystuje odległość euklidesową bez uwzględniania żadnych wag ani filtrów. Oczywiste jest, że wykazanie zachowania typu flip-flop zgodnie z informacjami kontekstowymi skutkuje ulepszonym SL. Metoda hybrydowa utrzymuje SL na poziomie od 90% do 97% niezależnie od wzrostu liczby nieuczciwych klientów. Na rysunku 10.8 oceniliśmy solidność SL naszych rozwiązań w zakresie zagrożeń zaufania przez 10 dni. W ciągu tych 10 dni informacje kontekstowe mogły ulec zmianie. Taka zmiana obejmuje lokalizację, preferencje, liczbę klientów, liczbę produktów i odsetek nieuczciwych klientów. Wyniki wskazują, że nasze rozwiązania w zakresie zagrożeń zaufania wytrzymują wyzwania w dynamicznych środowiskach i dostosowują się do nowych informacji kontekstowych. Rysunek pokazuje, że wraz ze wzrostem czasu SL osiągany metodą hybrydową jest najwyższy.

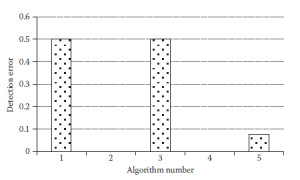

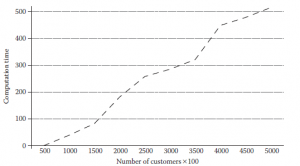

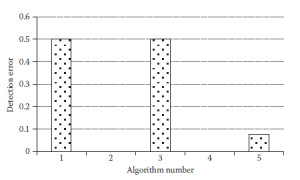

Warto również zauważyć, że wszystkie proponowane rozwiązania w zakresie zagrożeń zaufania są solidne. Skalowalność pokazuje, że jest skalowalny dla wielu klientów lub produktów na rynku elektronicznym. Wszystkie proponowane metody są wysoce skalowalne, ponieważ liczba wiadomości wymienianych na klienta lub produkt pozostaje stała. Rysunek przedstawia DE dla rozwiązań zagrożenia zaufania.

DE dla Algorytmu 1: Metoda odległości euklidesowej bez filtra i Algorytm 3: Metoda średniej odległości mają współczynnik błędu równy 0,5, podczas gdy Algorytm 2: Metoda odległości euklidesowej i Algorytm 4: Metoda średniej ważonej odległości mają współczynniki błędów równe 0. Algorytm 5: Metoda hybrydowa ma współczynnik błędów 0,075, czyli 7,5%. Rysunki poniższe pokazują skalowalność wraz ze wzrostem liczby klientów i produktów.

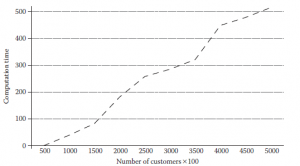

Dwie liczby pokazują, że czas obliczeń wykazuje liniowy wzrost wraz ze wzrostem liczby klientów i produktów

Wniosek

Przedstawiliśmy architekturę kontekstową dla systemów e-commerce. Architektura umożliwia programiście projektowanie kontekstowych aplikacji handlu elektronicznego. Architektura wykorzystuje przedstawioną metodologię w celu ułatwienia tworzenia kontekstowych aplikacji handlu elektronicznego. Przedstawiliśmy również obszerne doświadczenia z oceną wydajności, aby zilustrować użyteczność tego podejścia. Nasze wyniki pokazują, że podejście to umożliwia bezproblemową integrację różnych kontekstowych rozwiązań zagrożeń zaufania.