https://szkolazpieklarodem.pl/

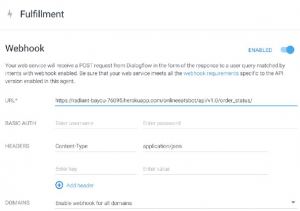

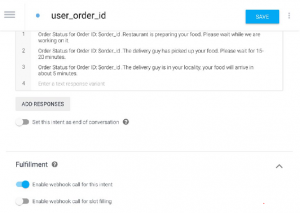

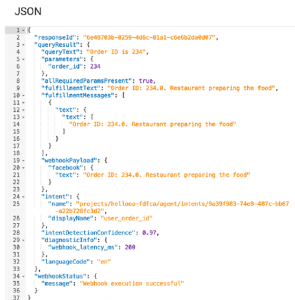

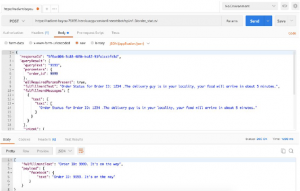

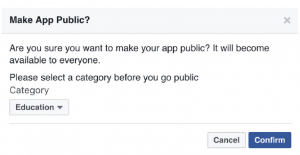

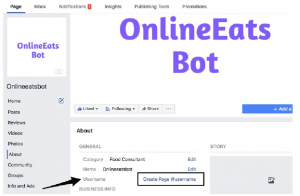

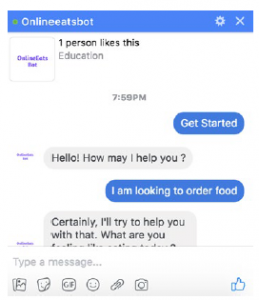

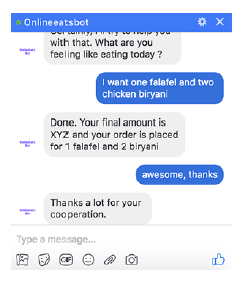

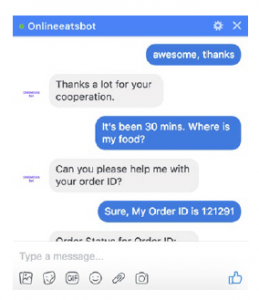

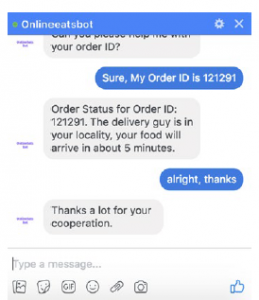

Dowiedzieliśmy się o Dialogflow i o tym, jak wykorzystać Dialogflow do zbudowania chatbota. Nauczyliśmy się definiować intencje i ich istoty. Zbudowaliśmy prostego chatbota do zamawiania jedzenia, który rozumie zamiar zamówienia jedzenia od użytkownika, a także rozumie, o jakie produkty spożywcze prosił użytkownik, a także ich ilość. Udoskonaliliśmy także naszego chatbota, aby umożliwić użytkownikom pytanie o status zamówienia, pobranie od niego identyfikatora zamówienia i sformułowanie odpowiedzi z różnymi statusami zamówienia. O realizacji dowiedzieliśmy się także w Dialogflow, gdzie pobieraliśmy status zamówienia z własnego API i na tej podstawie przekazywaliśmy użytkownikowi odpowiedź. Nauczyliśmy się tworzyć internetowe demo naszego chatbota, a także zintegrowaliśmy naszego bota z Messengerem. W tym momencie powinieneś mieć dobre pojęcie o tym, jak chatbot działa od początku do końca. Dalej spróbujemy trudniejszego sposobu budowania chatbotów. Tak, dobrze słyszałeś. Zamierzamy usunąć zależność od narzędzi takich jak Dialogflow i sami zbudujemy wszystko programowo. Przygotujmy się, bo będzie jeszcze więcej zabawy, gdy sam zbudujesz wszystko od zera. To jak szkolenie i oswajanie własnych chatbotów.