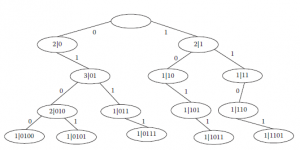

W rzeczywistych bazach danych dane są reprezentowane przez zestaw widoków V, które nakładają się. W podejściu opartym na binarnych trie autorzy zakładają, że istnieje proces używany do podzielenia tych widoków na oddzielne kategorie, tak że Ci∩Cj = Ø jeśli i ≠ j. Ponadto użytkownicy mający takie same uprawnienia do kategorii są zorganizowani w jednej grupie. Podobnie jak wszystkie inne prace związane z kontrolą dostępu w zewnętrznych bazach danych, biorąc pod uwagę system z zestawem G grup i zestawem C kategorii, podejście to zakłada również, że zasady kontroli dostępu są reprezentowane w macierzy A mającej | G | rzędy i | C | kolumny. Trie (Fredkin, 1960) to uporządkowana struktura danych drzewa, która została wykorzystana do różnych zastosowań, takich jak budowa systemów baz danych, słowniki języka naturalnego, tworzenie sieci (Medhi i Ramasamy, 2007) itp. algorytm konstrukcji trie, który przyjmuje macierz dostępu A jako dane wejściowe i zwraca binarną trie jako wyjście. Mając macierz dostępu A, ∀ I, j∈N dla j: = 1: | c | algorytm skanuje a [g, j], i dla i | g | każda kategoria jest skanowana w bitach. Następnie dla każdego wpisu A [i, j] stosowana jest funkcja Insertvalue (wartość, pozycja) do wstawienia wartości bitu na bieżącej pozycji w trie binarnej. Tutaj istnieją dwa przypadki: (1) dla wartości bitu 1, jeśli istnieje prawy węzeł potomny, wpisany AccessNb zostanie zwiększony o 1. W przeciwnym razie tworzony jest nowy prawy węzeł o wartości AccessNb równej 1, a jego zawartość będzie być konkatenacją wartości zawartości swojego rodzica i bit 1; i (2) podobnie, dla wartości bitu 0, jeśli istnieje lewy węzeł potomny, pole AccessNb będzie zwiększane o 1. W przeciwnym razie tworzony jest nowy lewy węzeł o AccessNb równym 1, a jego zawartość będzie połączeniem wartość zawartości jego rodzica i bitu 0

Zalety. Ta struktura jest elastyczna w odniesieniu do praw dostępu nadawanych dynamicznie użytkownikom i wzrostu dostępnego zestawu danych. Skutecznie radzi sobie z tymi wszystkimi zmianami bez konieczności symetrycznej rekonstrukcji. Podejście to opiera się na algorytmie wyprowadzania klucza, dzięki czemu binarna trie jest szczegółowo skanowana od lewej do prawej – pierwszy sposób. Podejście to zapewnia również dobrą elastyczność w przypadku aktualizacji praw dostępu. Jedynym przypadkiem, w którym należy ponownie wprowadzić kategorie, jest unieważnienie klucza użytkownika. Mechanizm umożliwia generowanie klucza offline i wykorzystuje hierarchiczne metody wyprowadzania klucza przy użyciu jednokierunkowej funkcji skrótu. Zaletą tego podejścia jest wydajne generowanie pierścienia kluczy grupowych z binarnej struktury trie zgodnie z ich uprawnieniami oraz zmniejszenie kosztu zarządzania kluczami w przypadku modyfikacji zasad kontroli dostępu.

Ograniczenia. W tym podejściu wzrost głębokości binarnego trie wraz ze wzrostem liczby grup będzie miał wpływ na czas generowania klucza. Ale podejście to nie zmniejsza liczby kluczy posiadanych przez grupę i obserwuje się, że grupy na niskim poziomie struktury posiadają dużą liczbę kluczy. Ponownie, podejście oparte na binarnych trie nie rozwiązuje całkowicie dobrze znanego problemu ponownego wprowadzania danych z powodu cofnięcia praw użytkownika