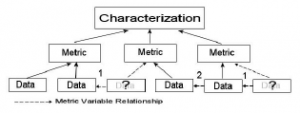

Podczas charakteryzowania przeciwnika z ilością możliwych do zaobserwowania danych, które wymagają od nas próby przewidzenia najbardziej prawdopodobnych wartości nieznanych zmiennych, pomocna jest ocena, jak trafne jest nasze przypuszczenie. Analizując dane wejściowe wykorzystywane do scharakteryzowania cyberprzestępcy, jesteśmy w stanie ocenić jakość charakterystyki, oceniając, które z wykorzystanych metrycznych zmiennych wejściowych mają udowodniony związek z innymi, nieznanymi zmiennymi, potwierdzając się w ten sposób w przypadkach, gdy wyniki ich odpowiednich wskaźników „zgadzają się”. Rysunek pokazuje, w jaki sposób możemy ustalić dokładność charakteryzacji, badając relacje między wykorzystanymi zmiennymi. Zwróć uwagę, że punktacja 1 jest przyznawana zmiennej, jeśli skutkuje to potwierdzeniem innej zmiennej. Taki wynik wystąpiłby, gdyby zmienna ładunku narzędzia ataku została wypełniona w celu określenia zmiennej nieznanej techniki ataku – łatwości implementacji. Wynik 2 jest przyznawany, gdy zmienna ataku potwierdza dwie lub więcej innych zmiennych, użytych w tych samych lub sąsiadujących metrykach. Byłoby tak w przypadku, gdyby zmienna warunków wstępnych narzędzia ataku została użyta do określenia zarówno techniki ataku – wymagane zasoby nietechniczne, jak i zmienne zmniejszające technikę ataku – inhibitor. Oczywiście im bardziej znane (obserwowalne) zmienne, które mają znane relacje z innymi znanymi (obserwowalnymi) zmiennymi, tym wyższy wynik i większa dokładność charakteryzacji.

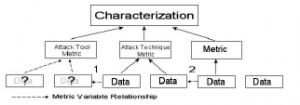

Rysunek 2 przedstawia przykład, gdzie jedynymi dostępnymi danymi wejściowymi do metryki charakterystyki narzędzia ataku (przedstawioną w rozdziale 4) jest ładunek ataku. Chociaż wynik dla tej konkretnej charakterystyki wynosi tylko 3, na podstawie wyświetlonych metryk, należy zauważyć, że w charakterystyce zwykle stosowane byłyby dodatkowe metryki, a jedynym celem diagramu jest zademonstrowanie sposobu, w jaki system punktacji byłby używany w prawdziwej charakterystyce

Podsumowanie

Metodologie i miary charakteryzacji przeciwników dają nam solidną podstawę do odpowiedzi na niektóre pytania, które zadaliśmy sobie na początku tej książki. Pytania te obejmowały: Jakie są możliwości naszego przeciwnika? Jaka jest motywacja naszego przeciwnika? I, co może najważniejsze, skąd naprawdę wiemy, że ktoś jest naszym przeciwnikiem? Niezależnie od tego, czy rozpatrywane dane kontradyktoryjne odnoszą się do wykorzystania inżynierii społecznej, dostępu do informacji poufnych w Twojej organizacji, czy też niepublikowanej luki w zabezpieczeniach, którą posiada przeciwnik, ustalone przez nas zasady, metodologie i wskaźniki mają zastosowanie ogólne. realia radzenia sobie z niektórymi bardzo realnymi zagrożeniami, w tym osobami wewnętrznymi w dużych organizacjach, tym, co środki masowego przekazu wybierają nazywać cyberterrorystami, oraz sposobami wykrywania i zarządzania tymi konkretnymi zagrożeniami. Ilość danych dotyczących przeciwnika bez granic, ale zasady pozostają takie same. Czytając pozostałe rozdziały, zastanów się, czego nauczyłeś się do tej pory; zastanów się, jak to, o czym czytasz, pasuje do modelu przeciwnika i jak odnosi się to do Ciebie i Twojej organizacji. Jeśli czytasz o insiderach, zastanów się, w jaki sposób ich dodatkowe zasoby – ich wyższy poziom początkowego dostępu do organizacji – wpływają na postrzeganie przez przeciwnika ryzyka związanego z atakiem, i w jaki sposób może uczynić atak bardziej atrakcyjnym. do przeciwnika.