Ta zmienna odnosi się do umiejętności (wiedzy technicznej) wymaganej do użycia narzędzia ataku, aby atak zakończył się sukcesem. Wiele publicznie dostępnych exploitów (exploit będący rodzajem narzędzia do ataku) w Internecie wymaga obecnie średniego lub zaawansowanego poziomu technicznego zrozumienia luki w zabezpieczeniach wykorzystywanej przez exploita w celu uruchomienia i pomyślnego ataku. Aby naprawdę zrozumieć, dlaczego tak się dzieje, musimy najpierw zrozumieć niektóre z intencje autorów narzędzi ataku, takich jak same exploity. Co możemy zmierzyć na podstawie łatwości użycia narzędzia ataku?

Rodzaje zdolności technicznych lub umiejętności

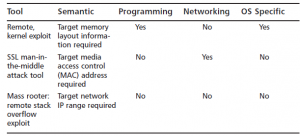

Zazwyczaj do korzystania z różnych rodzajów narzędzi ataku wymagane są różne typy umiejętności technicznych. Uważamy, że analizując używane narzędzie ataku, jesteśmy w stanie określić rodzaje umiejętności technicznych, które posiada przeciwnik. Tabela przedstawia niektóre z nich. wnioski dotyczące typów umiejętności, które można przeprowadzić, badając typy narzędzi i zestawy umiejętności, które są typowe dla osób zdolnych do ich wykorzystania. W kontekście tabeli narzędziem „semantycznym” jest „rzecz”, która określa łatwość użycia narzędzia ataku. Należy zauważyć, że semantyka narzędzi przedstawiona w tabeli służy wyłącznie do celów demonstracyjnych i niekoniecznie jest endemiczna dla odpowiedniego typu narzędzia.

Programowanie: przeciwnik posiada zdolność zarówno tworzenia, jak i modyfikowania kodu w języku, w którym zostało stworzone narzędzie ataku, oraz zdolność zrozumienia szczegółów wykorzystywanej luki, takich jak semantyka luk w zabezpieczeniach związanych z przepełnieniem bufora.

Sieć: przeciwnik ma możliwość zrozumienia podstawowych pojęć sieciowych, takich jak siedmiowarstwowy model sieci OSI oraz topologię sieci, w której znajduje się host docelowy.

Specyficzne dla systemu operacyjnego: przeciwnik posiada zdolność zrozumienia szczegółów systemu operacyjnego, na którym działa host docelowy. Takie szczegóły mogą obejmować lokalizację plików konfiguracyjnych do wewnętrznego działania jądra, specyficzne dla systemu operacyjnego.

UWAGA: WYMAGANIA WSTĘPNE DLA OKREŚLENIA ZDOLNOŚCI TECHNICZNYCH / TYPU UMIEJĘTNOŚCI

Ważne jest, aby pamiętać, że bez dostępu do samego narzędzia ataku, twoja zdolność do określenia zarówno typów, jak i poziomów umiejętności technicznych, które posiada przeciwnik, jest znacznie ograniczona. W takich przypadkach ustalenia muszą być dokonywane na podstawie dostępności narzędzia i zasad przedstawionych w części poświęconej technice ataku.